This post is also available in: English (英語) 简体中文 (簡体中国語) 繁體中文 (繁体中国語) Français (フランス語) 한국어 (韓国語)

今日、Palo Alto Networks Unit 42のリサーチャーは、Google Androidプラットフォームに影響する新しい非常に深刻な脆弱性の詳細を発表します。この脆弱性のためのパッチは、2017年9月のAndroidのセキュリティに関する公開情報の一部として入手可能です。この新たな脆弱性は、最新バージョンのAndroid 8.0 Oreoには影響しませんが、それより前のすべてのバージョンのAndroidに影響します。この記事で取り上げるいくつかの経路を悪用しているマルウェアが存在しますが、Palo Alto Networks Unit 42は現時点では、この特定の脆弱性に対するアクティブな攻撃は認識していません。Android 8.0は比較的最近のリリースであるため、ほぼすべてのAndroidユーザーが対策を講じ、この脆弱性に対処できる更新を適用する必要があります。

当社のリサーチャーが見つけたのは、Androidプラットフォームで既知の攻撃タイプである“オーバーレイ攻撃”をさらに容易に有効化するために使用できる脆弱性です。このタイプの攻撃は、多くの場合、ユーザーのAndroidデバイスに悪意のあるソフトウェアを忍び込ませるために使用されます。また、悪意のあるデバイスに、デバイス全体の制御権を与えるためにも使用されます。最悪の攻撃のシナリオでは、この脆弱性を使用して電話を使用できない状態にしたり(“操作不可能にする”)、ランサムウェアや情報窃取マルウェアを含む(これらに限定されず)ある種のマルウェアをインストールしたりします。簡単に言うと、この脆弱性は、攻撃した後にデバイスを制御、デバイスをロック、および情報を窃取するために使用される可能性があります。

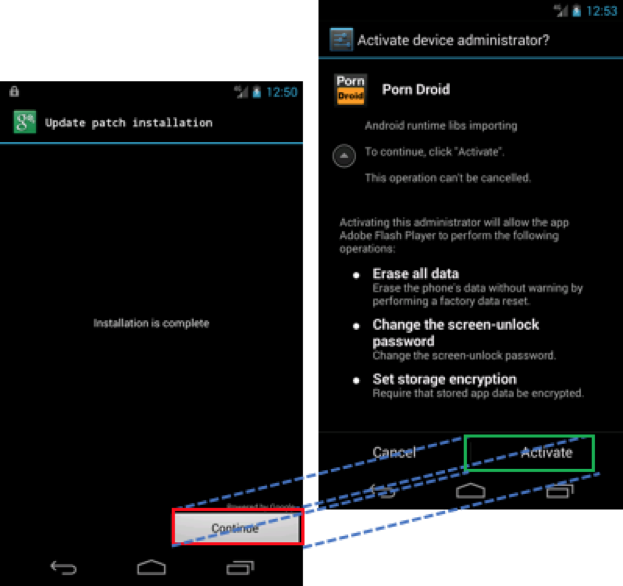

“オーバーレイ攻撃”は、攻撃者がデバイスで実行中の他のウィンドウおよびアプリにウィンドウを上書き(つまり、“オーバーレイ”)する攻撃です。オーバーレイに成功すると、攻撃者はこれによって、ユーザーが実際には別のウィンドウをクリックしているときに、あるウィンドウをクリックしていると思い込ませることができます。図1では、攻撃者が、パッチをインストールするためにクリックするようにユーザーに見せ掛け、実際にはデバイスのフル管理者権限をPorn Droidマルウェアに許可させている例を確認できます。

図1: 管理権限を要求するマルウェアをオーバーレイしている偽のパッチ インストーラー

ユーザーに無意識のうちにデバイスへマルウェアをインストールさせるために、この攻撃がどのように使用されるかが理解できます。これは、また、マルウェアにデバイスのフル管理権限を許可するためにも使用されます。

オーバーレイは、デバイス上に消えないウィンドウを立ち上げることで、デバイスでサービス拒否状態を生み出すために使用されることもあります。これは、明らかに、モバイルデバイスへのランサム攻撃で攻撃者が使用するアプローチのタイプです。

当然、オーバーレイ攻撃は、次の3つすべてを単一の攻撃で成し遂げるためにも使用できます。

- デバイスにマルウェアをインストールさせるためのトリックを使う。

- マルウェアにデバイスのフル管理権限を許可させるためのトリックを使う。

- オーバーレイ攻撃を使用してデバイスをロックし、身代金の人質として保持する。

オーバーレイ攻撃は新しいものではなく、以前から話題にされてきました。しかし、今までのところ、IEEE Security & Privacyペーパーの最新の調査に基づくと、誰もがオーバーレイ攻撃の実行を試みる悪意のあるアプリは、成功するために2つの大きな障害を克服する必要があると信じていました。

- それらは、インストール時に、明示的に“上書き”権限をユーザーに要求する必要があります。

- さらに、Google Playからインストールする必要があります。

これらは重要な軽減要因であり、そのため、オーバーレイ攻撃は深刻な脅威とはみなされていませんでした。

ただし、私たちの新たなUnit 42調査では、これらの軽減要因が当てはまらないオーバーレイ攻撃を実行する方法があることが明らかになりました。リサーチャーは、悪意のあるアプリがこの新しい脆弱性を利用した場合、デバイスにインストールしただけでオーバーレイ攻撃を実行できることを見つけました。これは、特に、Google Play以外のWebサイトやアプリストアからの悪意のあるアプリがオーバーレイ攻撃を実行できることを意味しています。Google Play以外のWebサイトやアプリストアからのアプリは世界中でAndroidマルウェアの重要な供給源を形成している点に注意する必要があります。

特に、対象の脆弱性は“トースト”として知られるAndroid機能に影響を及ぼします。“トースト”は、画面上に“ポップ”(トーストのように)表示される通知ウィンドウ タイプの1つです。“トースト”は、通常、他のアプリの上にメッセージや通知を表示するために使用されます。

Androidの他のウィンドウ タイプと異なり、トーストは同じ許可を要求しません。そのため、以前のオーバーレイ攻撃に適用された軽減要因はここでは当てはまりません。さらに、当社のリサーチャーは、どのように画面全体をオーバーレイするトースト ウィンドウを作成できるか、そのトーストを使用して通常のアプリ ウィンドウと同等の機能を作成できるかについて概説しています。

この最新の調査を考慮すると、オーバーレイ攻撃のリスクはこれまで以上に大きくなっています。幸いにも、最新バージョンのAndroidは、“特に設定なし”でこれらの攻撃から免れます。ただし、Androidを使用している大半の人々は、脆弱なバージョンを実行しています。つまり、8.0より前のバージョンのすべてのAndroidユーザーにとって、デバイスの更新を取得することが急務となっています。モバイル通信事業者または携帯電話機メーカーから、パッチと更新の入手可能性に関する情報を得ることができます。

当然、悪意のあるアプリに対する最適な保護の1つは、Androidセキュリティ チームが積極的に悪意あるアプリを検査し、それらを最初の段階でストアから排除しているGoogle PlayのみからAndroidアプリを取得することです。