サイバーセキュリティにおいて人々が見過ごしがちなことの1つが、保護しようとする対象を定義することです。一般的な認識として、人々は攻撃からの保護を望んでいますが、攻撃には攻撃する対象があります。その対象とは何でしょうか。

長年にわたって、パロアルトネットワークスは、攻撃対象領域の縮小に懸命に取り組んできました。しかし残念ながら、攻撃対象領域はちょっとした宇宙のようなもので、常に拡張し続けています。新しいテクノロジが登場するたびに、新しい問題と脆弱性が発生します。中でも注目すべきなのは、IoTが攻撃対象領域の莫大な増加につながっているということです。チップ セットに対する攻撃(SpectreとMeltdown)の根源となっている脆弱性など、新たに明らかになった脆弱性によって、ほとんどすべての最新の計算システムも全体的な攻撃対象領域に追加されました。

ゼロ トラストでは、攻撃対象領域のマクロ レベルに注目するのではなく、保護する必要がある対象を決定します。これは攻撃対象領域をできる限り縮小するものであり、保護対象領域と呼びます。通常、ゼロ トラスト ネットワークでは、次に示す4つ(DAASという略称で覚えてください)のうち少なくとも1つに基づいて保護対象領域を定義します。

Data (データ): 保護する必要があるのはどのデータか?

Applications (アプリケーション): 機密情報を利用しているのはどのアプリケーションか?

Assets (資産): 最も機密性が高いのはどの資産か?

Services (サービス): DNS、DHCP、Active Directoryなど、正常なIT運用を中断させるために悪用できるのはどのサービスか?

保護対象領域の素晴らしいところは、全体的な攻撃対象領域より数桁小さいだけでなく、常に知ることができるという点です。今日何をすべきかわからないかもしれませんが、必ず見つけることができます。ほとんどの組織は、本当の意味で攻撃対象領域を定義することはできません。これが、侵入テスターがいつでも内部に侵入できてしまう理由です。組織のマクロ境界に侵入する方法は無数に存在します。大規模な境界ベースのセキュリティ アプローチのアイデアがこれまで失敗に終わってきたのはそのためです。古いモデルでは、ファイアウォールや侵入防御テクノロジなどの制御を境界の端まで押し出しますが、そこは保護対象領域からこれ以上遠くなりようがないほど離れた場所です。

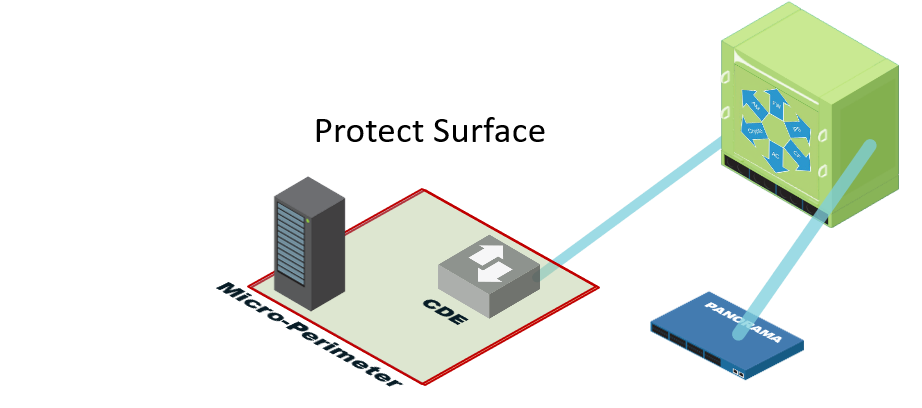

ゼロ トラストでは、保護対象領域を定義することによって、制御を保護対象領域にできる限り近付けて、マイクロ境界を定義できます。セグメンテーション ゲートウェイとして機能する次世代テクノロジによって、レイヤー7ポリシーでネットワークをセグメント化し、マイクロ境界を出入りするトラフィックをきめ細かく制御できます。環境内に存在する機密データや資産に実際にアクセスする必要があるユーザーやリソースの数は極めて限られています。限定的かつ詳細でわかりやすく記述したポリシーを作成することによって、サイバー攻撃を成功させる攻撃者の能力を制限することができます。