This post is also available in: English (英语) 繁體中文 (繁体中文) 日本語 (日语) 한국어 (韩语)

虽然勒索软件已不再新奇,但由 WannaCry、Petya/NotPetya 和最近的 TrickBot 所发起的攻击已表明现有的防护手段已无力应对高级的勒索软件攻击。攻击者改善了攻击的手段和恶意软件的用法,使攻击更为复杂、更加自动化、更具有针对性,并且更容易规避。

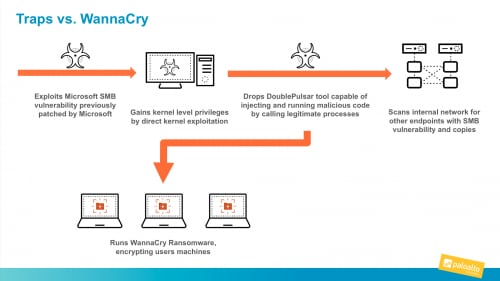

虽然距离 WannaCry 的首次攻击已经过去两年之久,但这款软件仍然十分活跃,在新闻中还能持续看到与这款危险的恶意软件相关的漏洞。WannaCry 持续有效的原因是这款软件同时利用恶意软件和漏洞利用来实现攻击目的。首先,它利用 Microsoft SMB 协议中的漏洞来获取内核级别的权限。然后利用内核 APC(异步过程调用)攻击手段,使得这种攻击具有隐蔽性。针对内核进行的攻击已经众所周知,并且能够进行防护。但是内核 APC 攻击是截然不同的攻击手段。这种手段无需攻击内核来获取权限。内核 APC 攻击已经具有了内核权限,并利用这些权限实现目的,即让合法的程序执行恶意代码,而不是执行程序自身的合法代码。

从最终用户的角度来看,他们只能看到勒索软件画面,而无法看到这些软件在端点中进行的其他活动。与此同时,恶意软件继续以东西向传播,尽其所能地感染内部和外部存在漏洞的计算机。

WannaCry 攻击序列简图

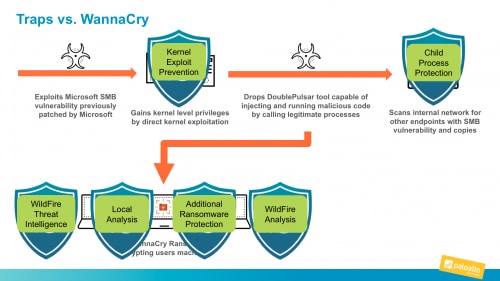

接下来谈谈 Palo Alto Networks Traps。Traps Advanced Endpoint Protection 包含了多种防护已知和未知恶意软件、勒索软件及漏洞利用的手段,能够在端点遭受侵害之前阻止恶意程序的执行。通过向攻击生命周期的关键阶段施加防护,不论端点使用何种操作系统、是联机还是脱机、是否连接到公司网络,Traps 都可以防止勒索软件的攻击。

在 WannaCry 爆发之前,受到 Traps 保护的端点能够检测到攻击生命周期中的相关阶段并进行阻止。首先,当内核权限尝试提升到用户级别时,Traps 能够检测到漏洞利用技术。当 Traps 检测到相关操作后,会阻止攻击。如果无效,恶意进程防护模块会检测并阻止生成子进程的父进程。如果之前的模块都没有检测到该威胁,代理会通过本地分析、勒索软件防护模块或详细的 WildFire 分析将攻击识别为已知威胁并加以阻止。

在 WannaCry 攻击期间和之后,并没有 Palo Alto Networks 客户受到 WannaCry 感染的报告,因为在 2017 年 5 月 12 日,英国国家卫生署遭到攻击的一个月前,相关威胁已经提交到了 WildFire 恶意软件防护服务。当我们查看 AutoFocus 时,我们发现 WannaCry 首次发现的日期是 2017 年 4 月 16 日,在那时防护手段就已经创建并发送给所有的 Palo Alto Networks 防火墙、端点等位置。

总的来说,攻击者必须在攻击生命周期的每个阶段都取得成功才能进行攻击,因此 Traps Advanced Endpoint Protection 仅需成功干预其中一个阶段便可阻止攻击。

要进一步了解端点防护的基本要求,请观看此按需网络直播来了解 Traps 如何简化防护并降低保护资源敏感环境的成本。