This post is also available in: English (英語)

この話は実話に基づいています。

4年前、残念ながら円満とはいかない退職をした「フレッド」は、その間たびたび会社に戻っては知的財産を持ち出していました。しかしやがて決定的瞬間が訪れました。同社がCortex XDRを導入したのです。

米国の大手多国籍企業のIT管理者だったフレッドは、4年前に解雇されました。ITグループの内も外も知り尽くした彼は、以前の同僚が自分のVPNアカウントを無効にするのを忘れているのではないかと考えました。テストのため、自分個人のコンピュータから自分のVPN認証情報を使用してみたところ、驚いたことに、ログインに成功しました。

フレッドは、会社のネットワークを熟知しており、欲しい情報やそのありかも知っていました。その後4年間、元の会社のシステムにたびたび侵入しては、Gitリポジトリから最新のソースコードを盗み出しました。

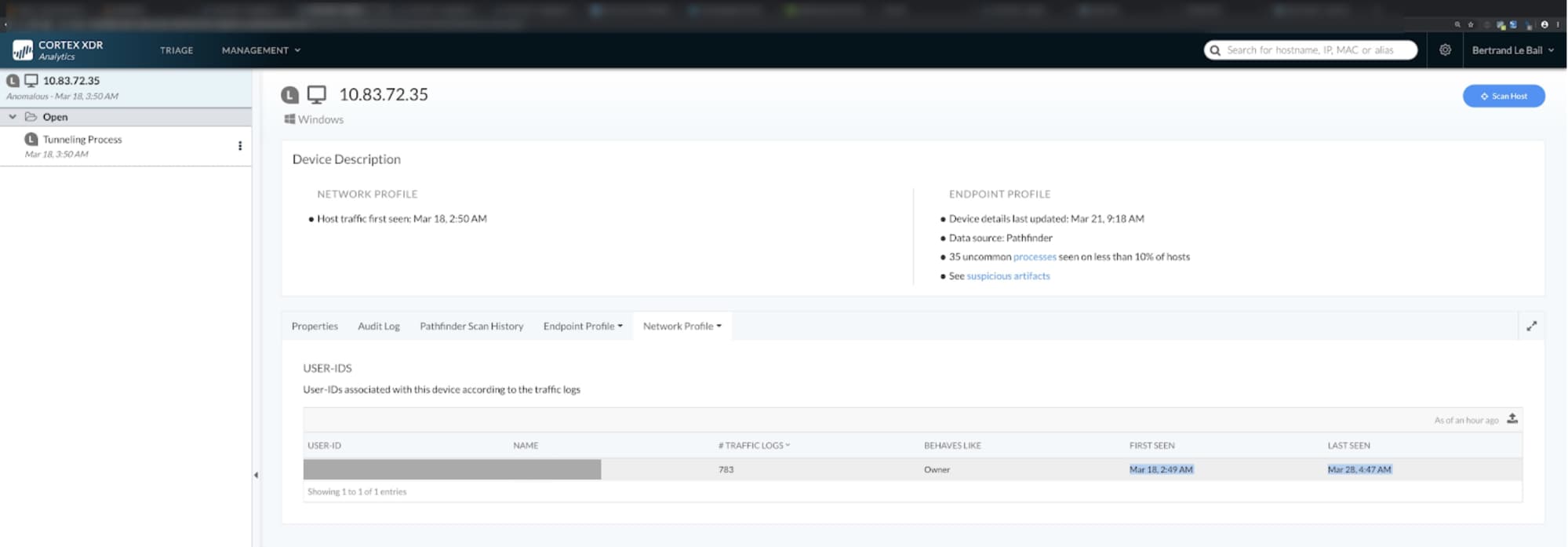

SSHトンネルを介した、VPNからソースリポジトリへの移動

VPN経由でログインしたフレッドは、VPNサブネットへのアクセスに成功しました。最新のソースコードが収められたGitリポジトリにアクセスするには、別のサブネットに侵入する必要があります。彼は、テスト用の古いWindows PCがいまだに稼動しており、このPCを経由して該当のサブネットにたどり着けることを知っていました。フレッドは、Microsoftのリモートデスクトップを利用してこのワークステーションにアクセスし、Gitサーバーに対してPuTTYのSSHトンネルを設定しました。これで、Windows PCをプロキシとして使用し、あるサブネットから別のサブネットへGitトラフィックを渡すことができるようになりました。こうしてフレッドは、保護されたサブネットから彼がインターネット上に設定したサーバーへとソースコードを盗み出すようになりました。

AIに気付かれる

Cortex XDRの機械学習(ML)エンジンは導入時、ネットワーク、クラウド、エンドポイントのイベントに関して一定期間トレーニングを受けていました。動作ベースラインを確立し、アラート発報基準となる動作の制限を特定するためです。

初期トレーニング期間が終わるとCortex XDRの分析機能はすぐにこの普通でないトンネリングプロセスをしっかり特定しました。「このネットワーク上でトンネリングプロセスやRDPプロセスが見られるのは振る舞いパターンとして異常である」と判定したのです。同じ振る舞いが過去4年間にわたって発生しつづけていたにもかかわらず、疑わしいという認識ができた理由は、Cortex XDRの分析機能が対象の過去と現在の振る舞い傾向を比較するだけでなく、ピアとなるグループ(ここでは別のワークステーション)との振る舞い比較も行っているからです。

粘り強いデータ収集でSOCの対処すべきアラート数を減らす

Cortex XDRは、社内ネットワークとインターネット上のホストの間でデータをトンネリングしたPCが、管理外デバイス(例えばTrapsエージェントが存在しない端末)であることにも気付きました。

機械学習は、豊富なコンテキストから始まります。弊社のデータ サイエンス チームは、このテーマについて次のような考えかたを持っています。

「分析用データが十分でないならさらに1マイル走って集めよ」

つまりこの時点で未熟なアラートをSOCチームに出すかわりに、Cortex XDRは軽量なユーザー モード エージェントPathfinderをディスパッチして、ワークステーションからより多くのデータを収集し、分析サイクルを部分的に完了させたのです。サーバー上にエージェントが存在しないことは、不確実なアラートをあげ、不完全な結果で余計な手動の調査タスクを生じさせ、SOCチームに負担をかける言い訳にはならないのです。

Pathfinderはすばやく目的のワークステーションに到達して態勢を整え、ワークステーションのデータ収集を実行しました。そして、すべての実行プロセス、送受信両方のすべての有効なネットワークセッション、コンピュータにログインしたユーザー、通信する一般的でないドメインのスナップショットを取りました。データを収集すると、その結果がCortex Data Lakeにストリーミングされ、Cortex XDRが分析を完了します。機械学習(ML)エンジンがフラグを挙げるまで、それほど時間はかかりませんでした。

- ローカルプロセスのソケット利用情報により、一般的でないドメインに対する内部および外部(プロキシ)のオープンソケットが示されました。

- このプロキシ検出モデルが、VPNコネクションの開始プロセス、トンネリング動作、宛先IPアドレス、その他組織に関する10個以上の要素を比較し、疑わしい動作を検出しました。これで、この組織が脅威にさらされていることが明確になりました。

- Cortex XDRはSOCにアラートを発行し、アラートと合わせて、発生していた問題を説明する重要な詳細情報をすべて提供しました。

弊社がこの話を聞いたのは、この組織のSOCが、概念実証中の真新しいCortex XDRから初めてのアラートを受け取った直後でした。以上が本稿の生まれた顛末です。

機械学習と包括的思考の勝利

この物語は、いかにCortex XDRの機械学習モデルが各顧客の環境に適応するかを示すものではありますが、それ以上に、ネットワークとエンドポイント全体のデータ収集を十分に行うことがいかに重要であるかをも強く示しています。足りないデータがあればそれを収集してくるCortex XDRの粘り強さと、ネットワークやエンドポイントのイベントをつなぎ合わせて豊富なコンテキスト情報にしあげる包括的アプローチが組み合わさった結果、より優れた検出機能、そして深い洞察が生まれます。この結果、このお客様は重要なアラートだけを確認すればよいようになりました。

Cortexデータ サイエンス チームは「アラート疲れを軽減する」という誓いのもとに、昨日より安心・安全な明日をつくろうとしています。Cortex XDRの詳細については、こちらをご覧ください。

Cortex XDRによる摘発シリーズのその他の記事もぜひご覧ください。