This post is also available in: English (英語)

概要

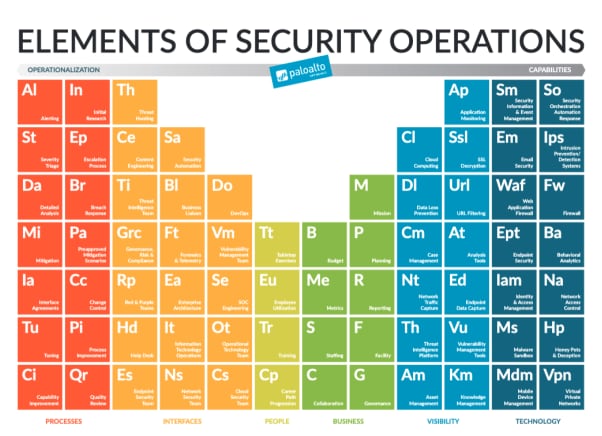

SOCメトリクスに関する以下の投稿は、効果的で拡張可能なセキュリティ運用の構築と最適化に役立つガイド『Elements of Security Operations(セキュリティ オペレーションの要素)』からの引用です。今すぐダウンロードしてください。

SOCメトリクスに関する以下の投稿は、効果的で拡張可能なセキュリティ運用の構築と最適化に役立つガイド『Elements of Security Operations(セキュリティ オペレーションの要素)』からの引用です。今すぐダウンロードしてください。

セキュリティ オペレーション センター(SOC)でパフォーマンスを評価するために幅広く使用されているメトリクスの中には、悪い行為を促す可能性のあるものがあります。

1つの例として挙げられるのが、平均解決時間(MTTR)です。これは(稼働時間が重要な)ネットワーク オペレーション センターで使用される場合は優れたメトリクスになりますが、SOCで使用されると悪影響をもたらす可能性があります。セキュリティ アナリストにMTTRの責任を取らせると、やりがいのある詳細な調査をし、今後の攻撃を防止するために、調査から得られた知識を制御にフィードバックするのではなく、大急ぎでインシデントを終わらせようとします。同様に、処理したインシデント数によって実績をランク付けすると、アナリストは迅速に解決できると知っているインシデントを「えり好み」する可能性があります。これにより良い結果が生み出されたり、ビジネスのリスクが軽減されたりすることはありません。

別の不適切なメトリクスでは、導入されているファイアウォール ルールの数をカウントします。10,000個のファイアウォール ルールを設定できますが、最初のルールが残りのルール(any-anyなど)をバイパスすると、10,000個のファイアウォール ルールは役に立ちません。セキュリティ情報とイベント管理(SIEM)プラットフォームへのデータ フィードの数を測定するのも、これと同様です。SIEMへのデータ フィードは15ありますが、ユースケースが1つのみの場合は、データ フィードが使用されることはなく、かなりコストの高い無駄になる可能性があります。

重要なSOCメトリクス

企業に適したメトリクスを決めるときは、SOCの目的とSOCが企業にもたらす価値を必ず念頭に置いてください。企業は、SOCが攻撃を防ぎ、違反が発生した場合は、チームがそれに迅速に対処して影響を最小限にし、そこから学習できるという確信を持ちたいと考えています。優れたメトリクスは、企業が確信を持つべきかどうかのインサイトを提供する必要があります。注目すべき確信には、構成上の確信と運用上の確信の2種類があります。

構成上の確信とは、攻撃を防ぐためにテクノロジーが適切に構成されている、自動的に修正できる、人間が分析するために適切な情報を収集できることに間違いはないと考えることです。次のような質問をします。

- セキュリティ制御は実行されていますか? 制御に「一時的な変更」が加えられ、不注意でそのままにされることが多くあります。開発者はテストを実行するために特定のポートを開かなければならない場合があり、テストの完了後もそのポートは開いたままになります。これにより攻撃のアクセス ポイントが提供されます。

- 変更管理ポリシーに従わずに行われている変更はどれくらいですか? どのような変更を行う場合も、例外なく、変更管理ポリシーに従う必要があります。定義されたプロセスはセキュリティ制御の構成に対する企業の信頼に関係があるため、そこから逸脱するときには注意が必要です。

- 導入されているテクノロジーはベスト プラクティスに合わせて設定されていますか? テクノロジーが導入されると、「設定するだけで後の操作は一切不要」という状況にはめったになりません。ベスト プラクティスと照らして設定を継続的に評価するには注意が必要です。制御に関する測定値がベスト プラクティスを下回る場合、順守を強化する計画が推進される可能性があります。メトリクスが低くなると、その原因の調査が当然必要になります。

- 利用されている機能の割合はどれくらいですか? 過剰なセキュリティ テクノロジーによって、セキュリティ運用に多くの労力がかかります。これらのテクノロジーの多くは十分に利用されていないため、テクノロジーが実際に利用されている範囲について企業は誤った認識を持つことになります。また重複する機能の購入にもつながり、テクノロジーが多すぎるという問題を悪化させる可能性があります。機能の使用率を測定すると、企業はツールによって提供される実際の価値と知覚価値を簡単に判断できます。たとえば、アナリストが確認できるのはトラフィック フローの何割ですか?推定では、トラフィックの70%~80%が暗号化されています。企業は、SOCでどの程度のトラフィックが分析されているのか、そしてSSL復号化テクノロジーが使用されているかどうかを把握する必要があります。

運用上の確信とは、違反が発生した場合に、その違反に対処する適切な人材とプロセスが配置されていることに間違いはないと考えることです。次のような質問をします。

- アナリストが1時間あたりに処理しているイベントの数はどれくらいですか? これは、アナリストが時間あたりに処理すべきイベント数(EPAH)として知られています。妥当なEPAHは8~13です。EPAHが高すぎる、たとえば100だと、アナリストの手に負えなくなります。アナリストは調査を急ぎ、イベントを無視し、企業を適切に保護する準備を整えません。また1日ではなく1時間単位で測定することが重要です。アナリストの作業は1日を通してシフト制で行う必要がありますが、このシフトの長さが変化した場合、この数値が偏る可能性があるためです。このメトリクスは従業員を比較するためではなく、セキュリティ運用組織全体の有効性を示すために収集する必要があります。

- SOCに繰り返し流入するインシデントはありますか? 脅威が適切に調査されると、その結果は、今後の保護のためにさまざまなツールを同期する一元管理された一連の制御にフィードバックされます。SOCに繰り返しインシデントが流入するということは、このフィードバックと制御の同期がうまくいっていないということです。

- SOCは既知の脅威に対するアラートを処理していますか? 既知のすべての脅威は、ビジネスに影響を与え、調査のためにSOCに渡される前にブロックする必要があるため、これは制御が失敗したということになります。

- SOCの手順から逸脱する頻度はどれくらいですか? このメトリクスは、手順に対するトレーニングを従業員が受ける必要があることを示します。また更新が必要な古い手順を明らかにする場合もあります。

このブログは、『Elements of Security Operations』という本に基づいたシリーズの第2弾です。最初の投稿「効果的なセキュリティ運用の6つの柱」をお読みください。

メトリクスを使用すると、保護機能を向上させ、セキュリティ運用組織が、量だけでなく質の測定が必要になる任務を遂行しているという確信を企業にもたらします。各メトリクスには特定の限定された価値があります。全体像を示すメトリクスはありませんが、各メトリクスを組み合わせると、継続的な向上を促進し、違反の回避と封じ込めのための準備が企業で適切に行われているという確信を高めることができます。効果的なセキュリティ運用を構築するベスト プラクティスについては、無料提供の『Elements of Security Operations』をダウンロードしてください。

『Elements of Security Operations(セキュリティ オペレーションの要素)』に関するKerry Matreのシリーズの今後の投稿にご注目ください。次は、「3 SecOps Strategies to Enable Your Smart People to Focus on Smart Things(有能な人材が知的業務に集中できるようにするためのSecOpsの3つの戦略)」です。