概要

セキュリティで使われる人工知能(AI)は今のところはまだ自律的なものではありません。したがって現在の機械学習(ML)技術利用の目標は、「ヒトの直感や好奇心をいかに強化し、ヒトの能力との統合を最大限自動化するか」にあります。以下にご紹介するのは、Cortex XDR Managed Threat Huntingパイロットプログラムにご参加いただいたお客様環境での実話です。この実話からは、強力なAIと脅威ハンティングの専門知識をもつエリートという組み合わせが今日どのようなセキュリティを達成できるのかがよくわかります。

Cortex XDRは100以上の機械学習モデルをもとに構築されていますが、セキュリティ専門家のエリート集団がヒトの直感をつかい、こうしたモデルの予測を強化しています。彼らパロアルトネットワークスのアナリストはUnit 42と呼ばれるチームに属し、脅威のハンティング、捕捉、タグ付けなどを行っています。Unit 42 は、グローバルに活躍する脅威インテリジェンスグループです。

Cortex XDR Managed Threat Huntingコミュニティへのアクセスをお持ちのお客様は、事実上、このUnit 42を自社チームの一員として迎え入れたことになります。これにより、世界クラスのAI駆動型XDRプラットフォームにくわえ、世界クラスのSOCにアクセスできることになるのです。

顧客事例

ある晴れた土曜の朝、異常を示すシグナルがCortex Managed Threat Huntingチーム(以降MTHチーム)の注意を引きました。マサチューセッツ州のとあるソフトウェア会社のサーバー上で、ネットワーク全体にランサムウェア感染を広げることで知られるQakBotというリモート アクセス用トロイの木馬が実行を試みたのです。このマルウェアはこれまで誰も確認したことのない未知のQakBotマルウェア亜種でしたが、Behavioral Threat Protection(BTP)エンジンは同亜種を検出しました。

| 変異するマルウェア亜種とは: アンチウイルスソフトウェアのなかには、マルウェアのもつシグネチャに依存して検出を行うものがあります。同一のマルウェアコードを使いつつ、こうしたシグネチャだけを使うアンチウイルスソフトウェアによる検出を回避するため、攻撃者たちはマルウェアを大規模かつ自動的に変異させる無料のオープンソースフレームワークを使っています。こうしたフレームワークを利用すれば、同じコードから検出不可能な新しいバージョンをコンパイルすることができます。こうして増え続ける新たな亜種に対応する唯一の方法が、実行可能ファイルと実行時の動作を分析することにより亜種間の類似性の発見・学習する機械学習モデルを使用することです。Cortex XDRのBTPエンジンは、お客様環境で発生した事象とUnit 42による調査からこれらすべての変異を学習し、グローバル モデルを継続的に改善しながら、脅威インテリジェンスをすべてのお客様とリアルタイムに共有しています。 |

さいわい、Cortex XDRエンドポイント エージェントは、このマルウェアが実行を試みた瞬間にそれを停止しました。本亜種がたとえ未知のものでも、BTPはそれを正しく検出し、悪意があると正しく判断したのです。

この後、Cortex XDRは「2台目のホストが別名で同じファイルを実行しようとしている」という2つ目のアラートを送信しました。こちらはSymantec Endpoint Protectionによってハッシュが検出され、実行前に削除されました。

これで問題は解決されたのか

同マルウェアによる検出インシデント発生はこれら2件のみで、両ケースとも排除されました。これをもって対応完了としてよいのでしょうか。実は、そうはいきません。まだ答えられていない疑問があるのです。これらのマルウェアはどこから来たのでしょうか。これらマルウェアによる再感染はありえるのでしょうか。ここからがUnit 42のアナリストが根本原因の分析でこの謎を解き明かしていく場面です。

| Qbot (QakBot) とは: Qakbotは多彩な機能を持つリモート アクセス用トロイの木馬で、ひととおりどんなプラグインでも揃っています。とくにワーム機能が有名で、企業ネットワーク全体にランサムウェア感染を広げてきたことで知られています。QakBotには10年以上の歴史があり、この特定のサンプルについては、2015年3月10日がWildFireクラウドによる初認日でした。QakBotは一般には犯罪目的の攻撃者と結び付けられており、主な機能は情報窃取ですが、感染ホストには追加マルウェアを容易にロードさせることができます。マルウェアは自身を伝播させるためにネットワーク上でオープンになっている共有フォルダへの横展開を行います。こうした共有フォルダには、管理共有の C$ や Admin$ なども含まれます。脆弱なパスワードで保護されている共有には辞書攻撃によるブルートフォースを試みます。QakBotは、Windowsがネットワークログイン用のキャッシュされたパスワードを保存しておく資格情報ストアへのアクセスを試みることもありますし、Internet Explorerのパスワード管理にアクセスしてキャッシュされた資格情報を追加で窃取することもあります。 |

Qakbotが共有フォルダ経由でワームのように活動することを知っていたアナリストは、これがネットワーク内のどこかから来たに違いないと結論付けました。くわえて他のコンピュータではQakbotが見られなかったという事実からは、同マルウェアは管理外デバイスに存在してネットワークに感染し続けていることが示唆されました。すべてのエンドポイントをエンドポイントエージェントでカバーしている企業は存在しませんから、手がかりを得るにはネットワークを調べる必要がありました。

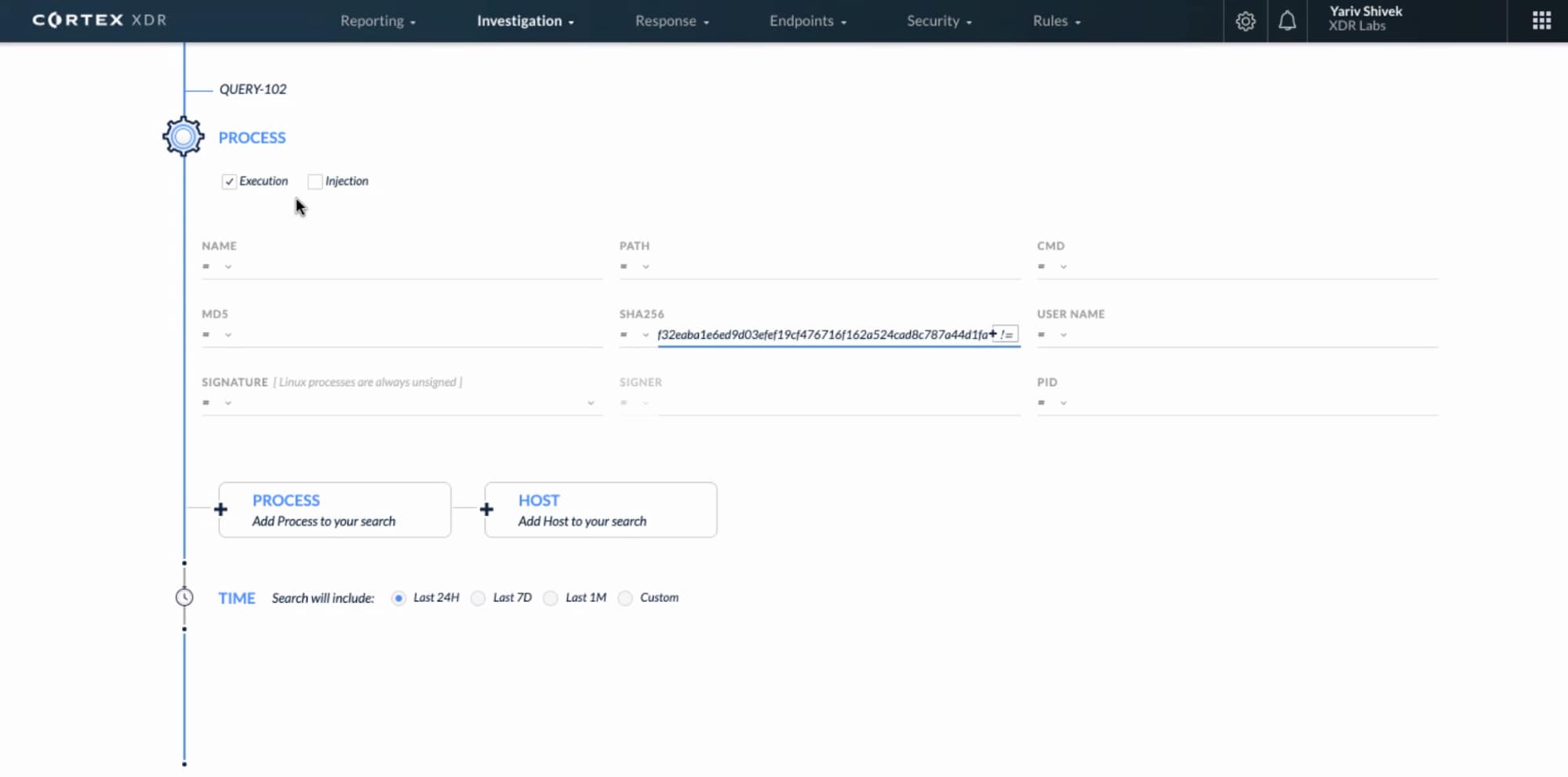

Cortex Managed Threat Hunting (MTH)チームのアナリストは、Cortex Data Lake内を検索するバックエンド クエリを実行し、ネットワーク共有上でのネットワーク トラフィックとサーバー メッセージ ブロック(SMB)ファイル転送とを調べました。そしてこれら2台の感染サーバーを感染させたホストを1つ特定しました。予想したとおり、管理外ホストでした。関連ホスト間のネットワークトラフィックを確認した結果、このQakbot実行可能ファイルは、管理外サーバーから今回の検出された2台のサーバーに移動していたことがわかりました。

さらにネットワークログを調査すると、当該の管理外ホストにはインターネットへの継続的なビーコン活動も見られ、その感染は1か月以上前から継続している様子がありました。

| ビーコン活動とは: マルウェアがインターネットとの間で短く断続的なビーコンを繰り返し送受信する活動をさします。 こうしたビーコンはコマンド&コントロール(C2)活動を示すと考えられます。これらビーコンはドメイン生成アルゴリズム(DGA)でドメイン名を定期的に(場合によっては毎日)ランダム化し、ドメイン名がブラックリストに登録されないようにしているケースが頻繁に見受けられます。Cortex XDRには、DGAの動作を認識する機械学習モデルが組み込まれています。詳細は、 こちらのブログで説明しています。 |

調査はまだ終わらない

さて、ここまでで、管理外ホストが1台感染していること、それがネットワーク上の他のコンピュータに感染を広げしようとしているらしいことまではわかりました。調査チームはさらに謎解きをすすめ、同様の不審なDGAビーコン活動を示す管理外システムを追加で2台特定しました。これらのサーバーには利用可能なエンドポイント データも存在していませんでした。1台は過去数週間にわたってビーコンを送信しつづけており、残り1台は数日前からビーコンを送信しはじめていました。

MTHチームはQakBotに特有のIoC(侵害指標)がほかにもないかと確認を続けました。他に感染している端末はないか。どんな損害が出たのか。MTHチームはCortex XDRにくわえ、当該顧客のWildFireインスタンス、Unit 42 プライベート脅威インテリジェンスデータベース、ノイズの多い低信頼度のソースなどもふくむAutoFocus™クエリを使い、ディスク アクティビティとネットワーク トラフィック全体の相関や兆候を探りました。

顧客への調査レポート提供

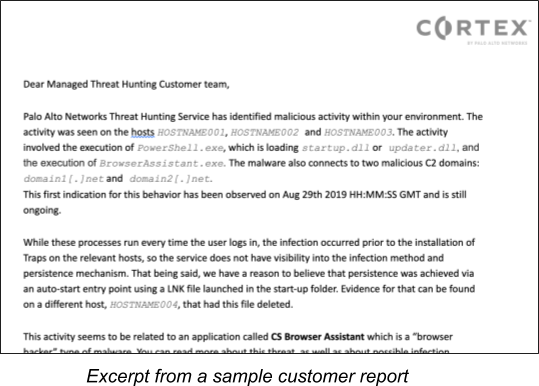

結論がでた段階でMTHチームはすぐにレポートを作成し、脅威について顧客に通知します。レポートを受け取った顧客は自社でのインシデント対応手順を開始し、社内での復旧作業を行います。MTHからの結果報告は非常に正確で、パイロットプログラム参加企業のなかには、レポートが出た時点で自動的にレスポンスを開始するところもありました。

脅威に関する予防的通知も

本顧客事例は疑わしい痕跡にUnit 42のアナリストがどのように対応したかを物語るものでしたが、Cortex XDR Managed Threat Huntingプログラムにはこのほか、重要情報を先回りして共有するという役割もあります。Unit 42はMTHプログラムに参加されたお客様の環境と園周辺でキャプチャされたテレメトリを積極的かつ継続的に調査し、影響の大きな新しいマルウェアが見つかったときや、ニュースになるような大規模攻撃が発生したときには、予防的にアラート通知をMTHのお客様にお届けすることもあります:

「ご担当者様 かくかくしかじかのニュース・マルウェアについてすでにお聞き及びかもしれませんが、弊社にて御社環境のプロアクティブスキャンを実行した結果御社環境には当該問題がないことを確認できました」

本プログラムの参加企業の皆様には、こうして包括的に行われる予防的インテリジェンス提供が非常に好評です。Unit 42がマルウェア発見の最前線で活躍していることをご存知のお客様にとっては、こうした報告が安心材料となるのです。

本稿関連のブログはこちら。