テレワークの環境を整える動きが急ピッチで広がっていますが、テレワークの対象人数増加にともない、インフラ、特にネットワーク帯域やセキュリティ機器の処理能力がボトルネックになるケースが増えています。

一方で、COVID-19に便乗したサイバー攻撃や、テレワークで用いられる業務端末からの情報漏洩への対策も行わなければならず、UX(User Experience)の低下度合いとセキュリティレベルの妥協点に悩まれるIT管理者が増えています。

本記事では、弊社の次世代ファイアウォールとその一機能であるモバイルセキュリティサービス Global Protect及びPrisma Accessを既にお使いの方またはご検討されている方向けに、インフラの負荷とセキュリティのトレードオフを考慮したテレワーク環境の整え方についてご案内します。

急激に利用者が増えたテレワーク環境でよくある課題

1. インフラの課題

業務用システムが社内にある場合、テレワーク用の端末は必ず社内と通信する必要があります。また、SaaSアプリケーションやインターネットの利用にあたって、テレワーク用端末に社内と同様のネットワークセキュリティを適用する場合、社内向け・社外向け全ての通信が本社のインターネット回線を使用するため、回線の輻輳やオンプレミスに配置されているセキュリティ機器やVPN専用機器の過負荷による処理遅延が発生しやすくなり、UX及び業務効率が著しく低下します。

その対応として、回線の増速や機器の入れ替え、セキュリティサービスのオンプレミスからクラウドへのシフトが選択肢に上がりますが、ほとんどのお客様ではいずれも直ちに実施可能なものではありません。

インフラ面の課題が顕在化したときに取り得る迅速に対応可能な選択肢は、インターネット上にあるリソースを利用する際に、オンプレミスの仕組みで適用しているセキュリティを全体的または選択的にバイパスすることです。

2. セキュリティの課題

しかしながら、インフラの性能を優先してセキュリティをバイパスすると以下のような懸念が生じます。

- 社内からのアクセスに比べセキュリティレベルが低下する

- 業務に関連しない利用や情報漏洩を可視化できない

通常社内からのインターネットアクセスは全トラフィック全ポートの検査を行い、必要に応じてSSLの復号を実施した上でファイルの送受信やアップロードされる文字列まで検査することも多いです。また、サイバー攻撃対策としても、DNSからコンテンツのストリームに含まれる未知のマルウェアに至るまでの各種検査を行っていますが、リモート端末向けにこれらの仕組みをバイパスすると、社内と社外のセキュリティレベルの格差が許容できないほど大きくなります。

後述の方法を用いると、選択的にバイパスする内容をコントロールすることができ、許容する内容と方式はお客様の業務・セキュリティ要件双方に柔軟に合わせていくことができます。

双方の課題を両立する程よい設定の実装

1. 現状の理解と帯域を消費する通信の取り扱いを検討する

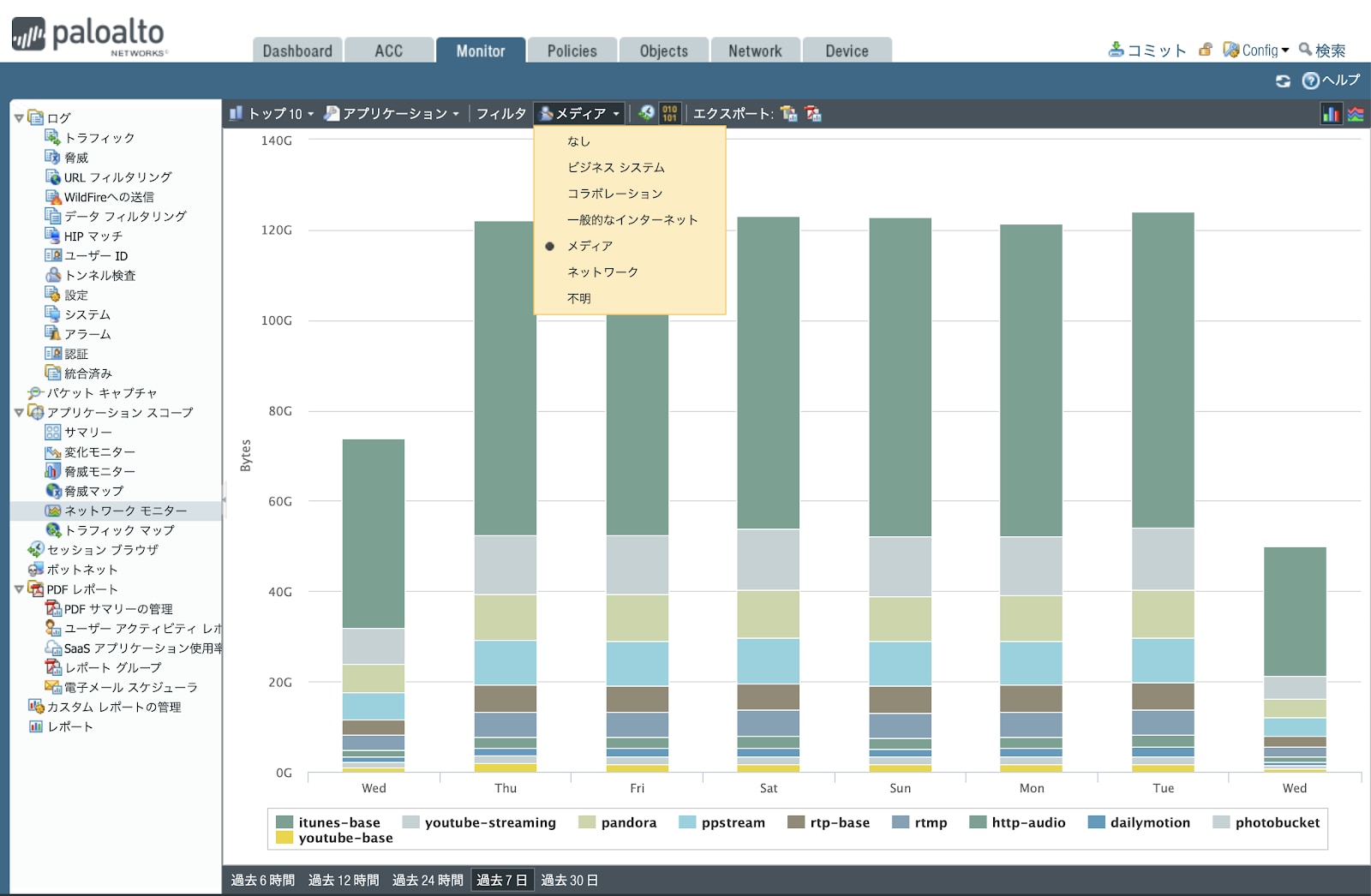

ACCや各種モニタリング・レポーティング機能を用い、現状の通信状況を把握します。

通信量が多いアプリケーションが把握できたら、分類と対処方法の検討を行います。

- 明らかに業務には必要無いもの: ブロックするか、QoSの機能を用いて帯域を絞り込んだり優先度を下げる設定を行います。

- 業務に必要なものの、通信内部のスキャンが必要無いもの(音声や動画、独自のトンネリングを行っているアプリケーション): 後述のスプリットトンネリング機能によって、VPNトンネルをバイパスします。

- 業務に必要なものの、通信内部のスキャンが必要なもの: QoS機能を用いて帯域を絞り込んだり業務内容に応じたプライオリティを設定します。

アプリケーションごとのブロックやQoSの設定に関しては、PAN-OS 管理者ガイドをご参照ください。

2. スプリットトンネリングの方式を理解する

パロアルトネットワークスのGlobalProtectにはスプリットトンネリングという機能があります。スプリットトンネリングとは、特定の条件を満たしたトラフィックに限りVPNトンネルをバイパスさせる動作のことを言います。

テレワーク用端末についても社内端末と同様に、全ての通信をインターネットゲートウェイを通過させ、可視化と制御を行うのが理想ですが、前述の通り設備の増強やクラウドサービスへの移行は時間を要する為、急増するリモートワーカーに対応するためには既存インフラの中で行える一時的な対処が有効です。GlobalProtectのスプリットトンネリング機能を利用することで、セキュリティレベルとインフラ負荷のより良いバランスを取った高い妥協点を目指すことが可能になります。

以下にGlobalProtectで対応しているスプリットトンネリングの判断条件を記載します。

| No. | 判断基準 | 除外設定 | 要GlobalProtect

サブスクリプション |

対応クライアント |

| 1 | IPサブネット | ✔︎ | - | 全て |

| 2 | ドメインとポート番号の組み合わせ | ✔︎ | ✔︎ | Windows/Mac*2 |

| 3 | クライアントプロセス名 | ✔︎ | ✔︎ | Windows/Mac*2 |

| 4 | 動画トラフィック*1 | - | ✔︎ | Windows/Mac*2 |

表1. スプリットトンネリングの方式別対応表

*1 App-IDの識別結果に基づいてスプリットトンネリングを行います

*2 Windows7 SP2, Mac OS 10.10, PAN-OS 8.1, GlobalProtect App 4.1以降で動作します

3. スプリットトンネリングの適用範囲を検討する

スプリットトンネリングの適用が検討されるべきアプリケーションには、以下のようなものがあります。

A. 音声、動画アプリケーション

特にYouTubeやNetflix等の動画アプリケーションは、通信帯域の消費量の割にセキュリティリスクが低く、特にテレワークで利用する端末の通信を可視化するという観点での価値も低いため、動画トラフィックまたはドメイン単位でのスプリットトンネリングを検討することができます。

Web会議のツール(Teams, Zoom, Webexなど)も同じ扱いですが、これらは配信系のコンテンツに比べて更にリアルタイム性が要求されるため、ネットワークや機器で輻輳が発生していたり、オンプレミスの設備までの距離遅延がある場合にはスプリットトンネリングを行うことによる改善が大きいことが予想されます。これらに関してもアプリケーションプロセスもしくはドメイン単位でのスプリットトンネリングが可能です。

B. トンネリングなどによって内部のスキャンができないアプリケーション

Office 365のOutlookは独自のトンネリング方式(MAPI over HTTP)を用いており、ファイルの送受信やマルウェアの検査はできず、通信しているかどうかの把握以上には可視化の価値が低いアプリケーションと言えるため、アプリケーションプロセスでのスプリットトンネリングが利用可能です。

4. 検討した内容を設定に反映させる

スプリットトンネリングの設定については、各PAN-OSのバージョンに対応したAdministrator’s Guideをご参照ください。

- GlobalProtect Administrator’s Guide (英語) アクセス先で各バージョンのガイドにジャンプできます。

- GlobalProtect管理者ガイド(日本語)

まとめ

セキュリティレベルとインフラの負荷はトレードオフの関係にありますが、GlobalProtectの機能を活用することにより、テレワーク端末やトラフィックの増加が急激に発生したとしても、新しい仕組みを用意することなく簡単にインフラ資源の枯渇を防ぎ、UXを低下させることなく高いセキュリティレベルを保つことができます。