概要

新型コロナウイルス感染症 (COVID-19) の世界的な流行に伴い、これに関連するURLの閲覧数や検索エンジンでの検索回数も急激に増加しています。残念なことに、サイバー攻撃を行う犯罪者にとっても格好のトピックであり、マルウェアの拡散にコロナウイルスへの関心を利用する動きが活発化しています。実際に、コロナウイルス拡散の発生以後、これに関連するキーワードを含むドメイン登録数が大幅に増加していますが、これらのドメインのうち、サイバー攻撃や詐欺に使用されているドメインも、正当なドメインと同じか、それ以上の速度で増加しています。

この記事では、コロナウイルス関連の話題に対するユーザーの関心の高まりと、これを悪用するサイバー攻撃者の活動、そして、そのようなサイバー攻撃に対抗するためのセキュリティ対策について紹介します。

コロナウイルス関連トピックへの関心の高まり

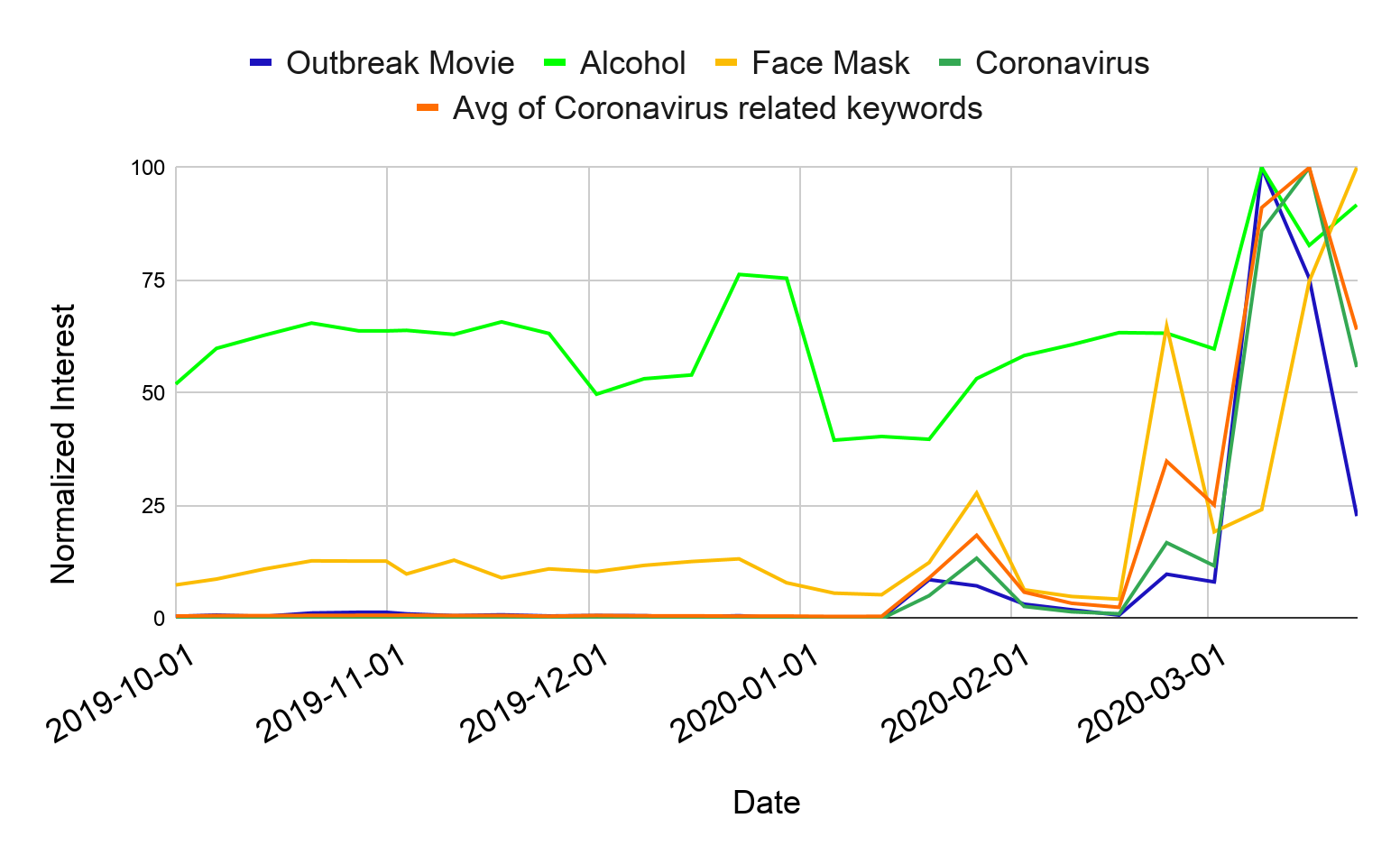

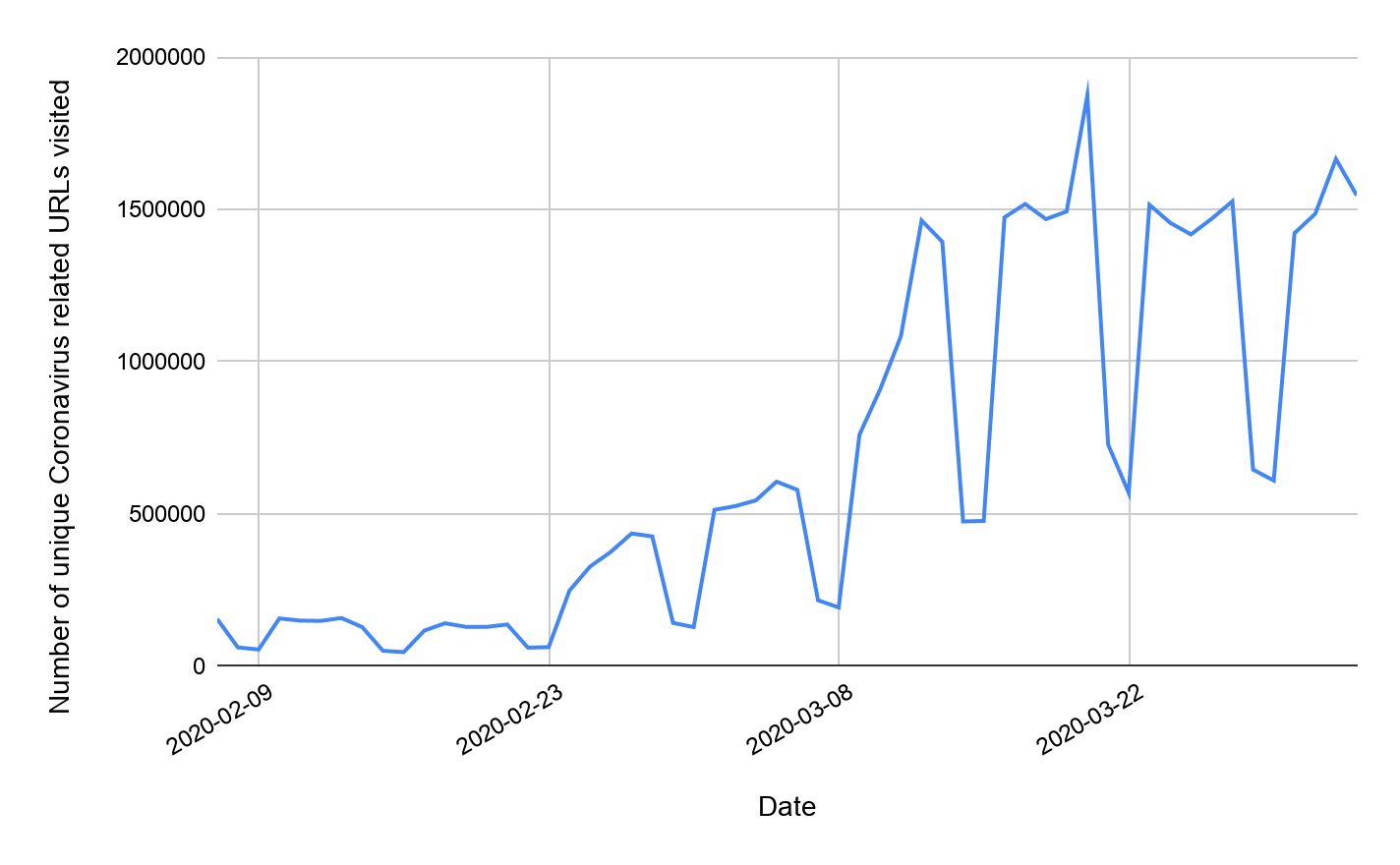

Google Trendsによるコロナウイルス関連のキーワードに対する検索傾向を見てみると、1月末の中国でのコロナウイルスの発生以降、2月頃の世界各地での流行を契機に、大幅にこれらのキーワードへの関心が向けられていることが分かります(図1)。また、検索傾向と同じく、コロナウイルスに関連するURLへの訪問数も2月初旬から3月下旬にかけて10倍近くに増加しています(図2)。これは、「coronavirus」や「covid-19」などの直接的なキーワードだけではなく、「アルコール」や「フェイスマスク」などのコロナウイルスの感染予防に関わるキーワードにも同様の傾向が及んでいます。

パロアルトネットワークスの脅威インテリジェンス調査チームであるUnit 42では、2020年1月1日から3月31日までの期間のコロナウイルス関連キーワードを含む新規登録ドメイン(NRD)が合計116,357件登録されていることを確認しました。特に3月12日以降は急激に登録ドメイン数が増加しており、毎日3,000件以上の新規ドメインが登録されています。この登録数の増加は、Google Trendsのユーザーの関心のグラフに数日遅れる形で追従しています。

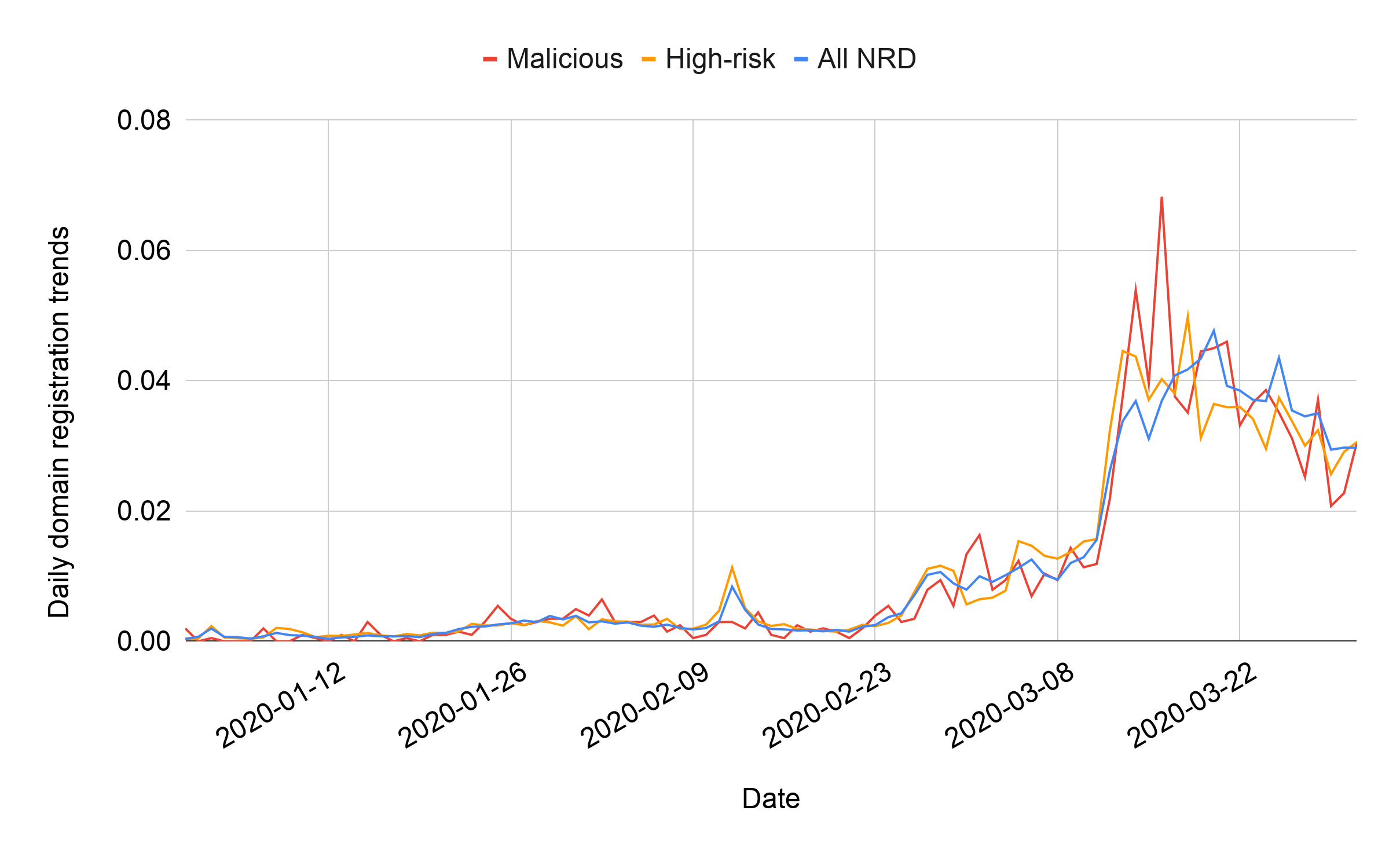

攻撃者がこのユーザーの関心を悪用し利益を得るために最も一般的な手法は、まず「coronavirus」や「covid」などの関連キーワードを含むドメインを登録することです。これらのドメインは正当なコンテンツを掲載しているように見せかけながら、ユーザーを騙して様々なサイバー攻撃や詐欺に利用されます。Unit 42の調査では、2月から3月にかけて、コロナウイルス関連のドメイン登録数が1日平均で656%増加していることを確認しています。この内、マルウェアやフィッシングに関連する悪意のあるドメインは569%、詐欺や不正なコインマイニングなどのハイリスクなドメインも788%増加しており、正当なドメインと同様か、それ以上の増加率で悪質なドメインの新規登録数が増加していることが分かります(図3)。

パロアルトネットワークスが持つ脅威インテリジェンスを用いてコロナウイルス関連の新規登録ドメインを検証してみると、マルウェア配布やフィッシング、コマンド&コントロール(C&C)に使用されるような悪意のある新規登録ドメインが2,022件確認されました。これは、全体の1.74%にあたり、ユーザーの資格情報を盗もうとするフィッシング攻撃に関与しているか、トロイの木馬や情報窃取マルウェアなどのマルウェアを配布しているものが多数を占めていることが分かりました。一方で、C&C通信に使用されているドメインは数個程度と少ないものでした。また、詐欺ページやコンテンツが不十分なページ、コインマイニング、サイバー攻撃用のホスティングサービスに使用されるようなハイリスクな新規登録ドメインも40,261件確認されました。これは、実に全体の34.6%に当たる数です。

コロナウイルスに便乗するサイバー犯罪の手法

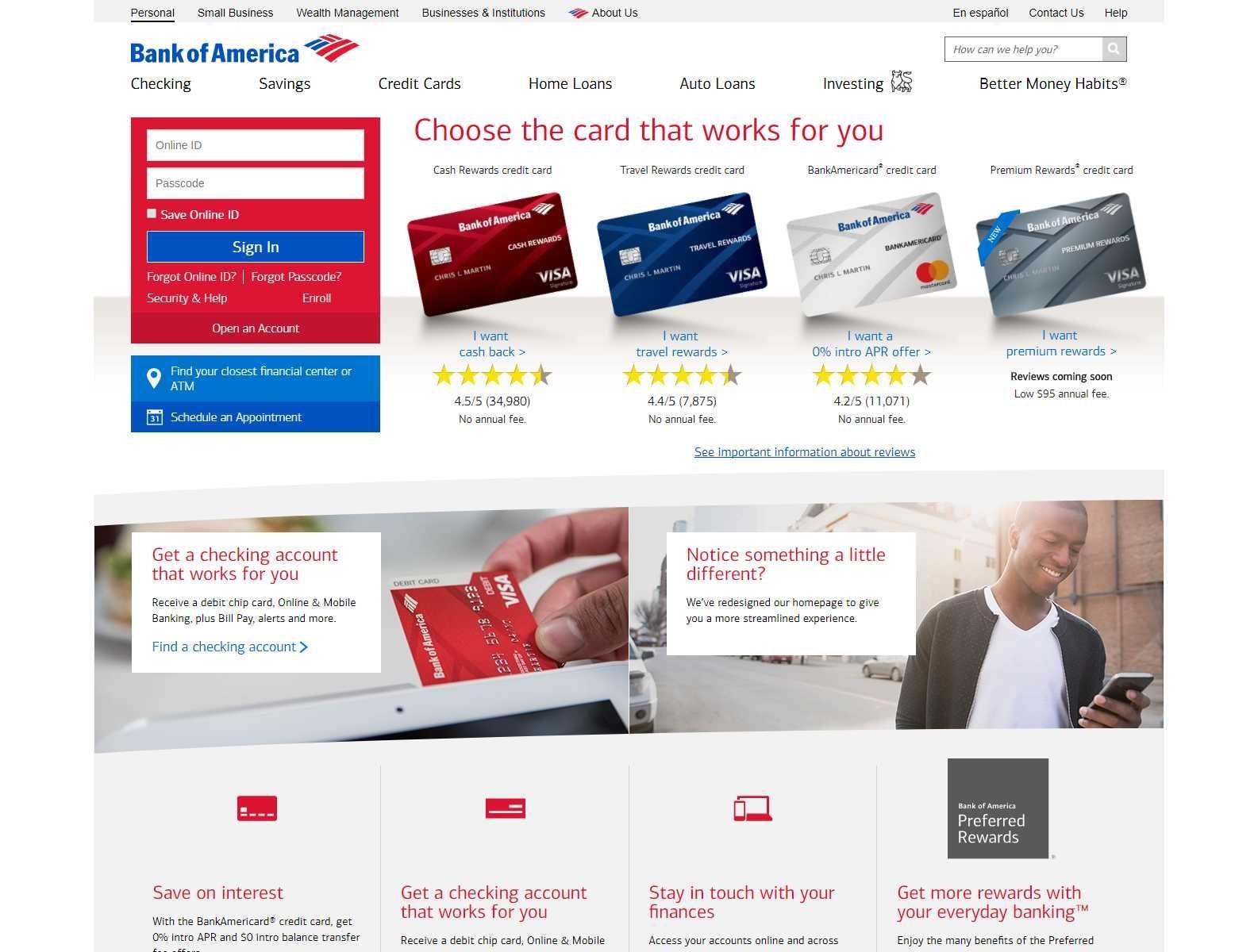

コロナウイルスへの関心を悪用した攻撃手法の一つがフィッシングです。フィッシング攻撃の目的は、ユーザーを巧みに騙して個人情報やログイン情報を窃取することです。コロナウイルス関連のドメインを使用したフィッシングサイトでは、正規のサービスやブランドを模した偽のウェブサイトへのリンクを記載したメールを不特定多数のユーザーに送り、ユーザーを騙してログイン情報を提供させる、という古典的なフィッシング攻撃の手法が使われています。図4は、米国の大手銀行であるBank of Americaのサイトを模したフィッシングサイトで、この攻撃者はAppleやPayPalを模したフィッシングサイトも使用していました。これらのサイトはフィッシングに使われるだけではなく、マルウェアの配布にも使えるようになっています。

また、ハイリスクな新規登録ドメインの中には、ユーザーを騙してマスクや消毒用アルコールなどの不足品を購入させようとする詐欺Webショップも確認できます。このような詐欺Webショップでは、需要の高い商品を割引価格で提供している点や、すぐに商品を購入するようにユーザーに迫る文言、偽のレビューや連絡先情報、コピー&ペーストされたテキスト、キーワードが羅列されたページ、文法ミスなど、古典的な詐欺Webショップと同様の特徴が多く見られます。図5はフェイスマスクを販売していると謳うWebショップで、Webサイト上では1996年から運営していると記載されていますが、一方でドメインは登録されてから1か月しか経過しておらず、コロナウイルスの発生後に登録されたものであることが分かります。また、ドメインの登録国とWebサイト上の住所、電話番号も一致していません。

その他にも、マルウェアの配布に使用されているWebサイトや、コマンド&コントロールに使用されるドメイン、クレジットカード情報を抜き取るWebショップ、コロナウイルスとは無関係な商品を販売する不法な薬局、不正な方法により検索エンジンでの検索順位を上昇させているWebサイト、アクセスユーザーのIP情報を収集するサイトなどが、コロナウイルス関連の新規登録ドメインの中から確認されています。

これらの悪意のあるドメインへとユーザーを誘導するためには、やはりコロナウイルスに関連したキーワードを使用した件名のメールや、政府や世界保健機構(WHO)を騙るメールを使用したり、コロナウイルスに関する厚生労働省からのアンケートを装ったもの(厚生労働省HPより)など、やはりコロナウイルスへの関心を利用した手法が多く用いられています。

どのようなセキュリティ対策が有効なのか

これはコロナウイルスをテーマにしたメールやウェブサイトに限ったものではありませんが、まずはテーマに関わらず注意して内容を確認すべきです。Webサイトであれば、それが正しい名前のドメインであるかどうか、ブラウザのURLバーの左側に鍵のアイコンがあり、有効な証明書で保護されたサイトであるかどうかを確認してください。メールであれば、送信者が既知の人物であるかどうか、メールアドレスがランダムな文字列であったり、異様に長いものではないか、誤字脱字がないか、などは不審なメールを見分ける指標となります。また、根本的なサイバー攻撃への免疫力の底上げとして、パスワードを適切に管理し、多要素認証(ワンタイムパスワード等)やパスワードマネージャを使用する、システムやOS、ソフトウェアのアップデートを適宜行う、オフィスドキュメントにおけるマクロを無効化するなどの対策もリスクの軽減に繋がります。

もちろん、ユーザーが注意を払うことによるリスクの軽減には限界がありますので、各種セキュリティ製品を用いてこのような攻撃をブロックすることも重要です。特に、パロアルトネットワークスの次世代ファイアウォールでは、2019年にリリース済みのPAN-OS 9.0において、今回紹介したコロナウイルスに便乗するサイバー犯罪にも有効な機能を複数追加しています。

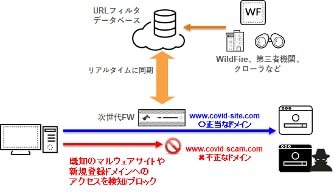

次世代ファイアウォールのURLフィルタ機能は、Web通信のURLカテゴリを特定して、カテゴリに応じてユーザーに注意喚起を促したり、ブロックしたりすることが出来ます(要URLフィルタリング サブスクリプション)。この機能により、既知のマルウェアサイトやフィッシングサイトなど、悪意のあるWebサイトへのユーザーのアクセスを制御する事が可能です(図6)。更に、PAN-OS 9.0以降では、URLフィルタ機能のアップデートとして、32日以内に新しく登録されたドメインを使用するURLを識別し、ユーザーに注意喚起を促したり、ブロックしたりする機能が追加されました。攻撃者がコロナウイルス発生後に登録した新規登録ドメインの多くは、この機能により無害化することができます。

ただし、新規登録ドメインの過半数は正当なドメインであるため、新規登録ドメインへのアクセスをブロックすることが望ましくない場合もあると思います。この場合は、新規登録ドメインへの暗号化通信(SSL通信)を復号し、マルウェアや脆弱性を突く攻撃が含まれていないかどうか検査をしたり、PowerShellや実行形式(exe)ファイルなどのハイリスクな種類のファイルのダウンロードをブロックしたりすることが可能です。次世代ファイアウォールは、URLフィルタ機能を使用して、新規登録ドメインのようなハイリスクなURLカテゴリへの通信のみに絞ってSSL復号(SSLインスペクション)を実施することで、機器の負荷を大幅に上げることなく、効率的に暗号化通信を復号することが可能です。

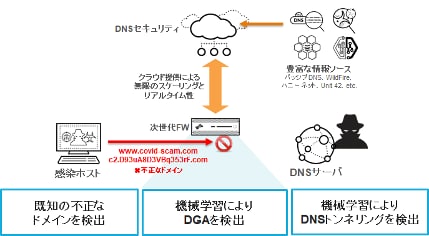

また、PAN-OS 9.0で強化されたDNSセキュリティ機能では、既知の不正なドメインへのアクセスをブロックするだけでなく、機械学習を用いてドメイン生成アルゴリズム(DGA)やDNSトンネリングのような攻撃手法をリアルタイムに検出し、ブロックすることが可能です(要DNSセキュリティ サブスクリプション)。DGAは攻撃者が短時間しか使われないランダムなドメインを大量に生成するための手法、DNSトンネリングは攻撃者がDNS通信内に断片化されたマルウェアや機密情報を隠蔽する手法で、いずれも従来のシグネチャベースの防御手段では検出が難しいものでした。DNSセキュリティ機能は既存の次世代ファイアウォールにサブスクリプションを追加すればクラウドと連携することにより利用することができるため、追加の機器等を購入することなくこれらの高度な攻撃からお客様の環境を保護することが可能です(図7)。

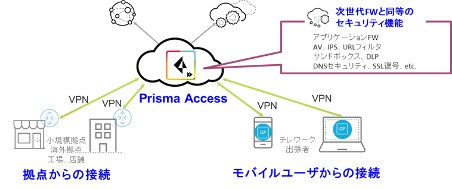

もしPAN-OS 9.0以前のOSが稼働する次世代ファイアウォールを使用していて、すぐにOSのバージョンアップを行うことが難しい場合や、テレワーク環境において社外の持ち出しPCの保護を行いたい場合は、SaaS型で提供される次世代ファイアウォール製品「Prisma Access」の導入が有効です。Prisma Accessはクラウドから提供される次世代ファイアウォールで、お客様は拠点やモバイル端末からVPNでPrisma Accessに接続して使用するため、機器を追加したり、既存のお客様のシステムの負荷を増やすことなく、テレワーク環境を次世代ファイアウォールで保護することが可能です。また、Prisma Accessはパロアルトネットワークスが運用、管理を行うため、お客様側でバージョンアップ作業をしなくてもURLフィルタ機能における新規登録ドメインの識別や、DNSセキュリティ機能などの次世代ファイアウォールの最新機能を使用することができます。また、SSL復号機能も備えており、これらの機能はPrisma Accessの標準機能として含まれているため、追加のサブスクリプションを購入する必要もありません。

まとめ

コロナウイルス感染症の発生以降、コロナウイルス関連のキーワードに対するユーザーの関心はますます増加している傾向にあります。これに便乗して、攻撃者はコロナウイルス関連の新規登録ドメインを使用して、フィッシングやマルウェアの配布、クレジットカード情報の窃取、詐欺など、悪意のあるWebサイトにアクセスを呼び込もうとしています。このような脅威による被害を受けないためには、ITリテラシ教育やシステムのパッチ適用等により根本的なセキュリティの免疫力を高めると共に、次世代ファイアウォールやPrisma AccessのURLフィルタリング機能やDNSセキュリティ機能で悪意のあるドメインを識別し、ブロックすることが効果的です。

本稿で紹介したコロナウイルスに便乗するサイバー犯罪の状況について更に詳しく知りたい方は、こちらのブログ記事(英文)をご参照下さい。また、次世代ファイアウォールやPrisma Accessの機能について詳しく知りたい方はパロアルトネットワークスの公式サイトにてご確認頂くか、パロアルトネットワークスの担当営業までご連絡下さい。