This post is also available in: English (英語)

筆者はお客様から「クラウドに『十分な』セキュリティがあるかどうかをどうやって知ればいいのでしょう」と質問をいただくことがよくあります。学ぶ意欲をお持ちだということで、これはとてもよいご質問なのですが、じつのところ「正しい答えはない」というのが正解となります。

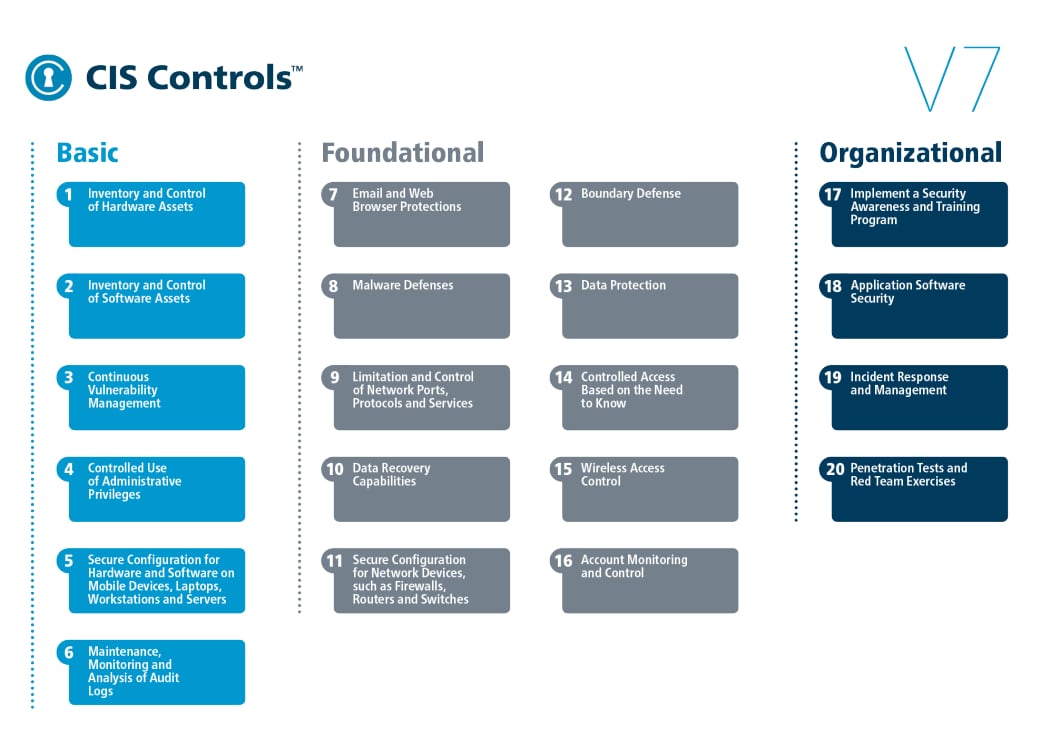

とはいえ、何からやればいいのかについて答えるのは簡単で、「基本から」ということになります。基本をしっかりカバーし、基本にそって着実に運用できているかを確認していくべきでしょう。これが筆者が標準を推す理由です。標準はセキュリティの万能薬というわけではないですが、何からやればいいかについての最適なポイントを示してくれます。よく使われる標準の1つが、米国CIS(Center for Internet Security)のトップ20のCIS Controls(リンク先に日本語版PDFのダウンロードがあります)で、これは組織のサイバーセキュリティ向上に役立つ20のベストプラクティス優先リストとなっています。

CIS Controls:クラウド用ベンチマーク

脅威調査によると、クラウドセキュリティインシデントの65%はユーザーの設定ミスによるものとなっています。この値がこれほど高い理由は、組織がセキュリティの基本を正しく押さえられていないことにあります。そして、こういう場面でこそ、先のCISコントロールのような標準に、基盤に対する優れたベンチマークとして活躍してもらうことができます。

出典:米国CIS

皆さんがお使いのクラウドプログラムの現在の設定に、これら20のコントロールをマッピングして役立てる、というのはすばらしい習慣といえます。というのは、Control 15のワイヤレスアクセスコントロールを除いたすべてのコントロールが、度合こそさまざまですが、サービスとしてのインフラストラクチャ(IaaS)、サービスとしてのプラットフォーム(PaaS)、サービスとしてのソフトウェア(SaaS)などのプラットフォーム全体と関連しているからです。

CIS 20を使用してクラウドセキュリティの全体像を測定する

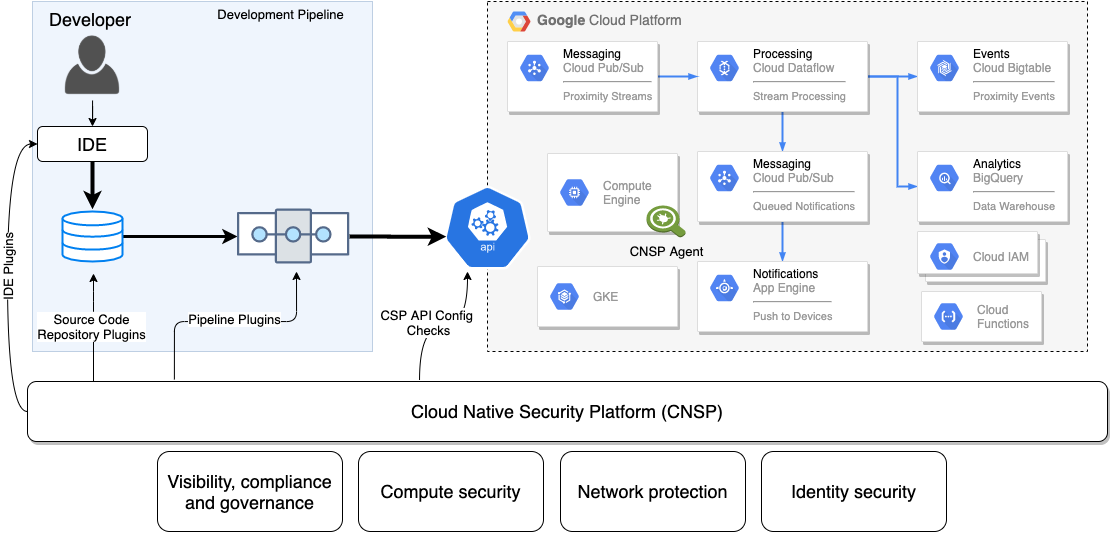

セキュリティプログラムのコツは、クラウドネイティブなツールを使い、これら20個のコントロールをできるだけ多く測定することにあります。ここでいう「クラウドネイティブ」とは、「複数のクラウドサービスプロバイダ(CSP)、ハイブリッドクラウド環境、CircleCI、GitHub、Jenkinsなど一般的なソフトウェア開発ツールと統合されたプラットフォームであること」を意味しています。

ほとんどのセキュリティチームはCSPにおける攻撃対象面のみを気にしていますが、じつはCI/CDパイプライン全体が同じくらい重要なのです。これが、すべての主要パブリッククラウドプロバイダ、開発パイプラインにわたり、完全に統合されたセキュリティプラットフォームの利用が重要となる理由です。そうでなければ全体像の一部しか把握できていないことになります。以下の図2を参照してください。

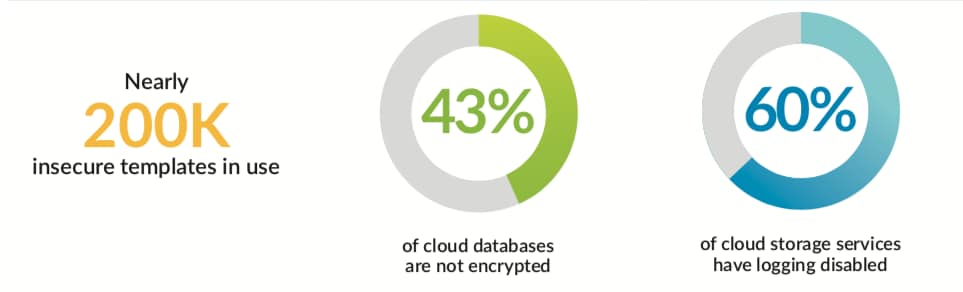

Unit 42による2020年春のクラウド脅威レポートからは、ほとんどのセキュリティプログラムには開発パイプラインに対するこの全体的な視野が欠けている、ということがわかっています。Unit 42 のリサーチャーは数十万のインフラストラクチャをコード(IaC)テンプレートとして分析し、いくつか興味深い発見にいたりました。なかでも際立っていたのが、「約20万の安全ではないテンプレートが使用されている」、「クラウドデータベースの43%が暗号化されていない」、「クラウドストレージサービスの60%でロギングが無効になっている」といった発見です。これらの数値はクラウドセキュリティの評価においてクラウドスタック全体を調べることがなぜ重要なのかを物語っています。

出典:unit42.paloaltonetworks.com/cloud

CISコントロールをクラウド開発に適用する方法

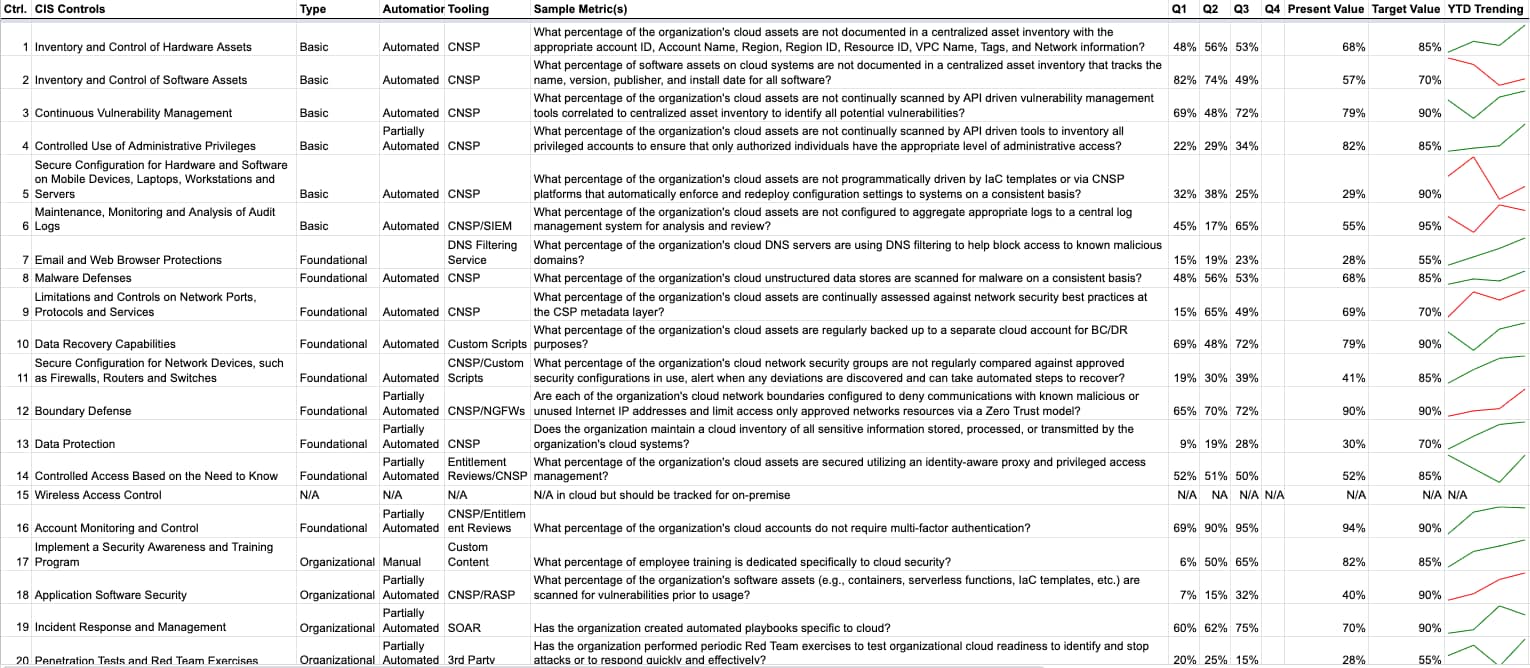

では、どのようにしてクラウドスタック全体にCIS 20を適用すればよいのでしょうか。筆者がまずお勧めしたいのが、CIS Controls Cloud Companion Guide(CIS Controls クラウドコンパニオンガイド)です。このガイドは各コントロールのメトリックを作成し、求めるべき最終結果を定め、ゴールから逆算してデータを収集する場所と方法を決めて作業にあたる上で役に立ちます。

繰り返しになりますが、クラウドスタック全体を念頭に置くことが重要です。CSPだけに焦点を当てるのではなく、開発パイプライン全体を含めるようにしてください。これらの20の重要なコントロールは、スタック全体に均一に適用してやる必要があります。

ただし、このプロセスを一晩で完璧なものにできるとは思わないでください。これをテストする優れた方法は、クラウドネイティブセキュリティプラットフォーム(CNSP)に対し、これらのメトリックをチームが実行するであろう概念実証の重要要件にしてしまうことです。ここで重要なのは、このCNSPを使ってこれらのメトリックを長期にわたって追跡し、必要に応じて是正措置を講じることができるかどうかです。

十分なクラウドセキュリティとは

筆者は「基本をカバーしてはじめて『十分な』クラウドセキュリティの有無を問う質問に答える準備が整う」と考えています。そして次のステップ、つまりクラウドでの長期的な成功への鍵は、時間経過とともにスタック全体にわたって一貫したコントロール測定を行うことによってもたらされます。これらを組み合わせれば、全体的なセキュリティ態勢をよりよく理解でき、現在のコントロールで十分かどうかを知ることができるでしょう。

他の何千もの企業がクラウドネイティブスタックをどのように保護しているかについて、データで実態を見るには、クラウドネイティブセキュリティの状態レポートをご確認ください。