かつて、ランサムウェアの攻撃は不特定多数を狙うばらまき型が主流でした。しかし現在ではサイバー犯罪者は企業の中に深く侵入し、大量のデータを盗み出して重要システムなどを暗号化して事業運営をマヒさせることで高額な身代金を得る戦術に変化しました。こうした手法の変化がもたらしたのは身代金と事業継続リスクの高まりだけではありません。本稿では弊社Unit 42が2021年3月にリリースした「2021 Unit 42ランサムウェア脅威レポート」のデータと、最近のランサムウェアの被害事例から企業が直面している3つの課題について考察します。

1. 多くの標的型攻撃が成功している

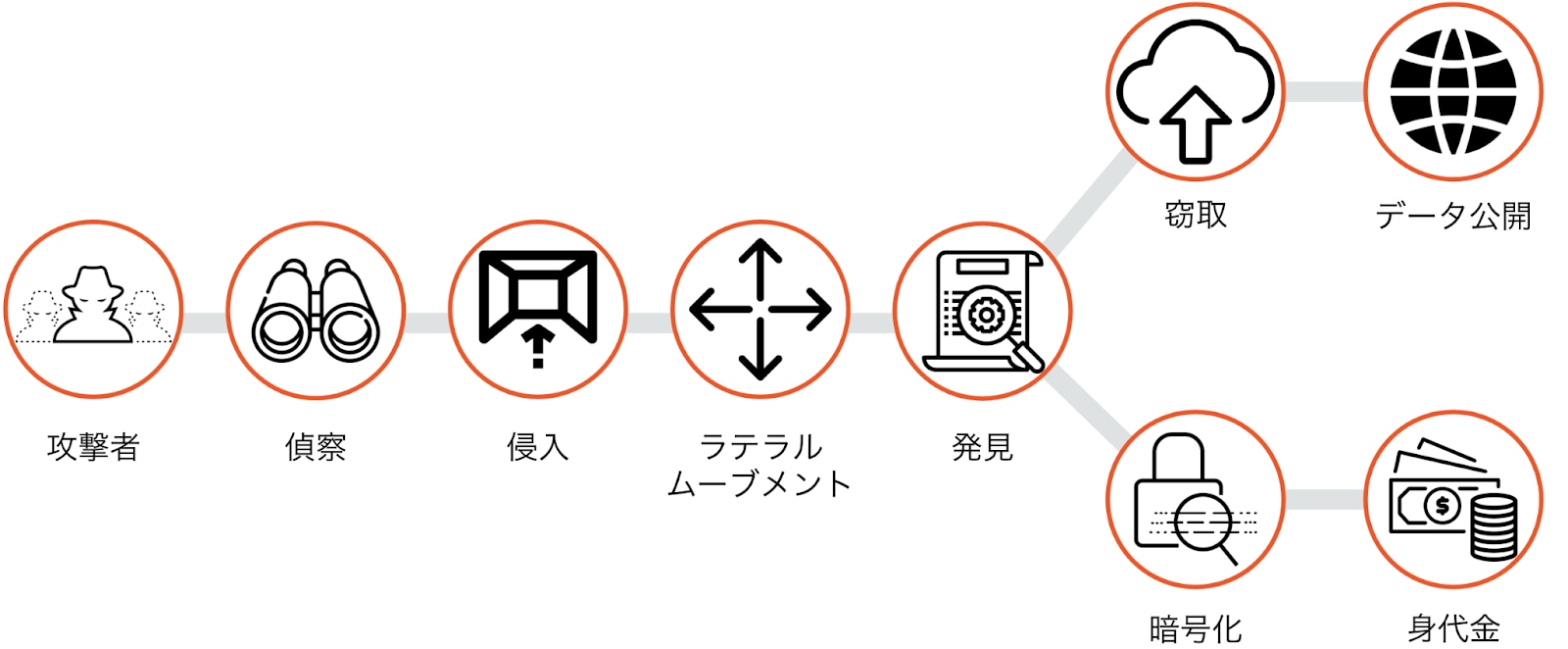

現在のランサムウェアの攻撃ライフサイクルをあらわしたものが図1です。攻撃者は侵入できるところがないか偵察を行い、侵入して組織内部を探索した後に、発見したデータを窃取します。次にActiveDirectoryをはじめとする重要なシステムを暗号化して業務に支障が生じるようにします。その後に身代金を要求し、取引に応じない場合は盗み出したデータを公開すると脅します。偵察から窃取までのステップは、いわゆる標的型攻撃やペネトレーションテストと同様の戦術・技術・手法(TTP)が使われています。

唯一異なるのは攻撃者による被害者への告知です。知財などの情報を目的とした標的型攻撃では、攻撃者はデータを窃取してそのまま立ち去るため、被害者は被害にあったことに気づかないままになっている可能性があります。しかしランサムウェアを使う犯罪者は侵入してデータを窃取したことを被害者に告げ交渉を開始するため、自らが被害にあったことを知覚できます。さらに盗み出されたデータをリークサイトに公開された場合、多くの第三者にも被害が知られます。

弊社の調査では、2020年にリークサイトで公表された被害組織は337ありました。これは犯罪者と交渉中もしくは交渉が決裂した組織の数と考えられるため、実際のランサムウェアの被害企業の数はこれよりはるかに多いと考えられます。さらに知財などを目的とした標的型攻撃でも侵入や内部探索などに同じ手法が利用されていることを考えると、世界中で相当数の組織が標的型サイバー攻撃によって侵入されているもののランサムウェア以外の標的型攻撃では気が付いていないだけということが考えられます。

2. サプライチェーンリスクが顕在化している

ランサムウェアで現在主流なのは二重脅迫と呼ばれるもので、盗み出したデータを公開すると脅して被害企業に交渉の開始を迫ります。盗み出すデータも書類や画像だけにとどまらず、データベースをまるごとコピーしているケースもあるため、リークサイトで公開されたデータは大きいものでは数百GBにもなります。また一部の攻撃者は盗み出したデータをオークション形式で販売することもあります。

問題を複雑にしているのが、盗み出されたデータが被害企業のものだけにとどまらず取引のある外部企業の情報を含むケースです。こんにち、取引先にかかわるデータを一切持たないように事業を行うのは不可能と言えます。取引先データが盗み出されるだけでなく、誰でもダウンロードできるように公開されるのは企業にとっては是が非でも回避したいことの1つです。

2021年4月に発生した米国のある法執行機関が被害にあった例では、250GBものデータがリークサイトで公開されました。報道等もあり関心が高かったため、データ公開後数日でリークサイトのアクセスカウンターは数万を超えていました。報道記事によれば公開されたデータには、警察官の個人情報だけでなく他の法執行機関と共有している捜査情報も含まれていたそうです。

サイバーセキュリティの分野におけるサプライチェーンリスクについては、これまでも懸念されてきましたが、二重脅迫を行うランサムウェアによって民間・公的機関の双方で現実のものとなっています。

3. 被害後は選択肢が限られる

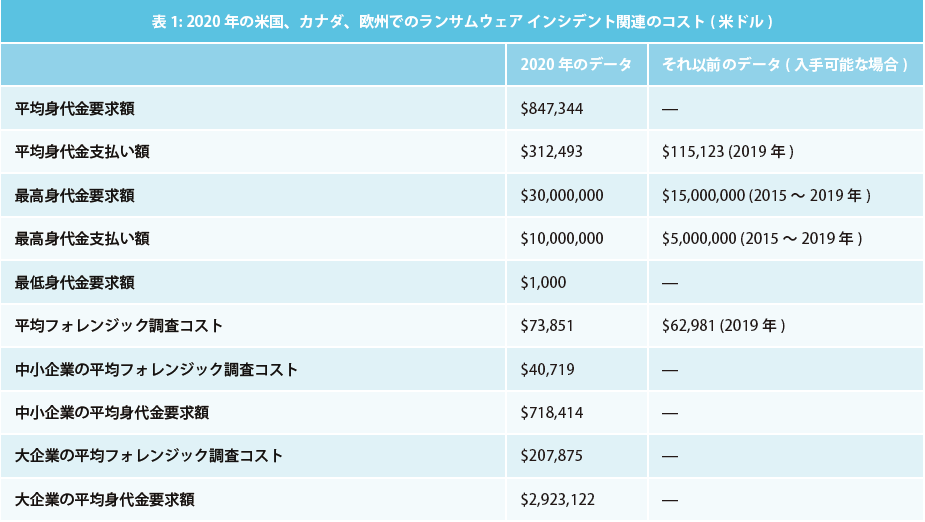

ランサムウェア脅威レポートによれば、2020年の身代金の平均要求額は約85万ドル(約9200万円)、実際に支払われた金額の平均は約31万ドル(約3300万円)でした。犯罪者による最高要求額は3千万ドル(約33億円)で、被害者による支払い金額の最高は1千万ドル(約11億円)です。2019年以前と比べても高騰化していることがわかっています。

被害にあった場合、平均して16日間停止しているというデータもあるように、攻撃者は事業の継続にかかわる重要なシステムやデータを狙います。そして攻撃者は被害者に対してできる限り早く交渉のテーブルに着くよう求めます。そして一定の時間以内にコンタクトがない場合は盗み出したデータをリークサイトに公開すると脅します。

この時点で企業の経営者がとれる選択肢は、事業の継続と重要データの公開を取りやめるために犯罪者と交渉して身代金を払うか払わないか、しかありません。短時間の間に復旧作業を行い、盗み出された情報が公開されても問題ないものか判断できる企業はさほど多くはないため、交渉する場合でも不利になってしまいます。

まとめ

ランサムウェアの攻撃は昔からありましたが、犯罪者は戦術や手法を常に変化させてきました。その結果、現在のような甚大な被害を生む洗練されたサイバー攻撃へと進化しました。高額な身代金が得られること、Ransomware-as-a-Service(RaaS)により分業体制が確立していることなどから新規に参入してくる犯罪者も増え、今後もランサムウェアの攻撃は続くと考えられます。被害に遭う前にセキュリティを強化し、自社だけでなく取引先も防御することが急務です。

ランサムウェアと戦う12のヒントをこちらで解説しています。

ランサムウェア脅威レポートにも推奨事項を記載しています。あわせて参照ください。