This post is also available in: English (英語)

リモート デスクトップ プロトコル(RDP)は、数年前からランサムウェアの初期の攻撃経路として最も一般的になっています。2020年のUnit 42インシデントレスポンスおよびデータ侵害レポートで、Unit 42が1,000件を超えるインシデントのデータを調査した結果、ランサムウェアが導入されたケースの50%でRDPが初期の攻撃経路であったことが判明しました。また、2021 Cortex Xpanse攻撃対象領域に関する脅威レポートで、Cortex Xpanseのリサーチャーは、RDPがすべての脆弱性の30%を占めており、これは次に多い脆弱性の2倍以上であることを明らかにしました。

RDPは、Microsoft Windowsシステムのプロトコルであり、ユーザーがリモートシステムにリモート接続して制御できるように設計されています。最も一般的かつ正当な使用法は、ITサポート担当者が問題を修正するためにユーザーのシステムをリモート操作することです。最近では、クラウド環境の仮想マシン(VM)にアクセスするか、クラウド資産をリモートに管理するために、クラウドコンピューティングでRDPが普及しています。

以前にネットワークセグメンテーションで保護されていたシステム、クラウドインスタンス、デバイスのことを忘れて、RDPを公開したままにするか、インターネットに直接接続することによって、意図せずにRDPを公開してしまうことは非常によくあります。さらに悪いことは、攻撃(特にランサムウェアの導入)、データの損失、高コストなダウンタイムおよび修復作業、組織のブランド価値の低下につながる可能性があるリスクとして、RDPがますます拡散し、公開され、広く行き渡っていることです。

脆弱性の増大に伴うターゲットの増加

新型コロナウイルス感染症(COVID-19)の拡大により、まず在宅勤務が急増しました。この結果、ノートパソコンは、ファイアウォールを備えたオフィスネットワークの安全な領域から、セキュリティが考慮されていないホームネットワークへと移動しました。

IT部門はこの移行に対する準備を整えていなかったため、新しいノートパソコンを購入し、非常に短い期間内にリモートワーカーに提供しなければなりませんでした。このスピードがミスを招き、RDPの脆弱性が増大しました。また、リモートワークへの移行によって、エフェメラルダイナミックDNSに関連するリスクも増大しました。

IPアドレスが割り当てられたオフィスネットワーク上のコンピュータは、インベントリ作成や追跡が容易です。一方、個人の家庭で、コンピュータに割り当てられるIPアドレスは、インターネット サービス プロバイダ(ISP)がダイナミックにアドレスを割り当てるため、毎日変更されることがあります。また、このようなリモート資産は自宅とカフェや友人の家の間を移動することがあり、そのたびに新しいIPアドレスが割り当てられます。このリスクは以前からありましたが、現在、リモートワーカーの数はこれまでになく増大しています。

Unit 42クラウド脅威レポート、2021年上期版では、2020年第1四半期(COVID-19の発生前)から2020年第2四半期(COVID-19の発生後)の間に、RDPの脆弱性がすべてのクラウドプロバイダにわたって59%増加したことが判明しました。新しいクラウドインスタンスを稼動することはこれまでになく簡単になっており、ミスが生じる可能性は増える一方です。

このように、RDPはあらゆる場所にあり、攻撃者の主要なターゲットで、多くのランサムウェア攻撃で初期の攻撃経路となっています。残念ながら、さらに悪いニュースがあります。Cortex Xpanseレポートによると、RDPは、2021年の最初の3カ月間に、50社のグローバル企業に関連する5,000万のIPアドレスのスキャンで発見されたセキュリティ問題全体の32%を占めていたのです。

RDPが危険である理由

RDPでは、ひとたび侵入すれば、システムに対するフルアクセス権限(侵害されたユーザーアカウントのレベル)まで取得できます。したがって攻撃者にとっては好ましいターゲットといえます。管理者アカウントが攻撃されると重大な被害が生じます。ただし、侵害されたのが制限されたユーザーアカウントであっても、そのシステムの別の脆弱性を見つけさえすれば、権限を昇格してさらに上のアクセス権を得ることができます。

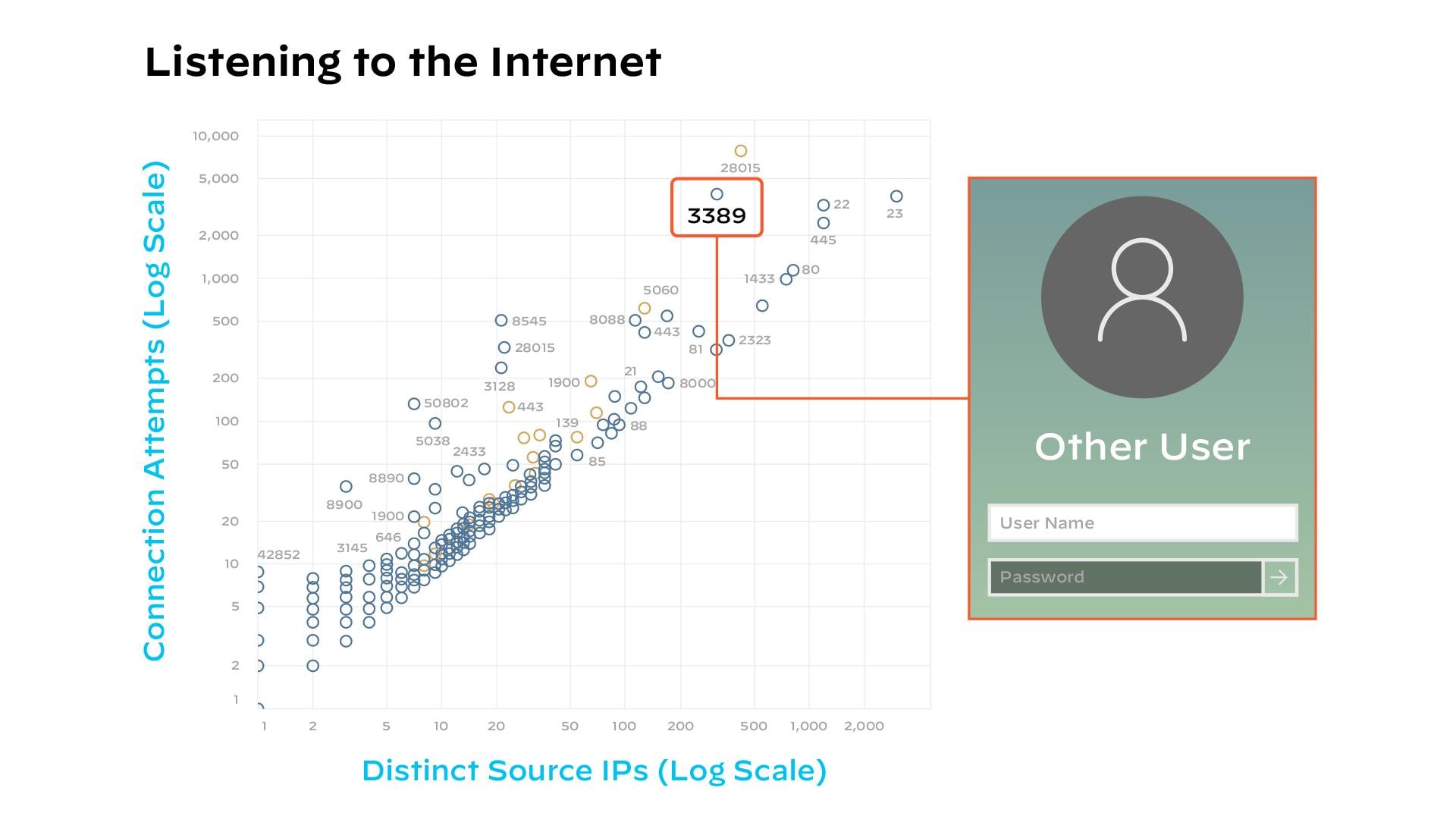

悪意のある攻撃者は、公開されているRDPを見つけるために、インターネットで開いているポート3389 (デフォルトのRDPポート)をスキャンするシンプルなnmapスクリプトを必要とします。今日、攻撃者は、下の図に示すようにポート3389を常にスキャンしています。

Cortex Xpanseリサーチによると、攻撃者はたった45分でインターネット全体をスキャンできます。これにより公開されているRDPを発見した場合、攻撃者は以下のような複数の方法で侵入することができます。

- 盗んだ資格情報を使用してログインします。

- ブルートフォース攻撃によってログインします(実装において無制限のログイン試行が許可されている場合)。

- 旧バージョンのRDPである場合や欠陥のある暗号化が使用されている場合は、中間者(man-in-the-middle)攻撃を実行します。

- BlueKeepなどの旧バージョンのRDPにおける既知の脆弱性を悪用します。

「ランサムウェアくじ」を引いてはいけない

悪意のある攻撃者が必ずしも特定ターゲットを探しているとは限りません。ほとんどの場合、攻撃から収益化することだけを求めて脆弱性を探しています。ランサムウェアは悪意が当たる「宝くじ」のようなもので、RDPのような脆弱性を伴うドアを開いたままにするだけで当選確率があがります。

あらゆる組織にとっての第一歩は、攻撃者よりも先に脆弱性をスキャンしてRDPリスクを抑え、すべてのインターネット接続デバイスに対する十分な可視性と記録システムを確実に用意することです。新しい資産が追加されたり、既知の資産の設定が危険な方法で変更されたりすることがありますので、この記録システムは更新しつづける必要があります。脆弱性スキャナはIP領域外にある脆弱性を検出できないため、外側からスキャンする必要があります。主要な企業は、MTTI(平均棚卸時間)を使用して、インベントリ全体をスキャンし、潜在的な脆弱性を評価するためにかかる時間を測定しています。

不要なRDPが公開されないようにする第1の方法はシンプルです。必要がないならすべてのシステムでRDPを無効化すればよいのです。そしてRDPが必要なシステムであれば、以下のセキュリティ対策に従います。

- 仮想プライベートネットワーク(VPN)の背後にRDPを配置します。

- 多要素認証(MFA)を有効化します。盗まれた資格情報に関連するリスクを軽減するための最適な方法は、すべてのユーザーアカウントでMFAを確実に有効化することです。

- ログイン試行を制限します。同様に、ブルートフォース攻撃のリスクを軽減するには、無制限にログイン試行を許可せずに、失敗したログイン試行回数を制限します。

- 切断されたセッションに時間制限を設け、制限に達したセッションを自動的に終了させます。

- 許可リストを設定し、承認済みのIPアドレスのみがRDPサーバーに接続できるようにします。

- Cortex Xpanseなどのインターネット規模の攻撃対象領域モニタリングソリューションを導入し、RDPやその他のリモート アクセス サービスの意図しない脆弱性を監視します。

RDPを優先する

上記の理由のために、RDPはランサムウェアの導入に利用されています。RDPの設定は、すべてのIT衛生管理計画において優先度の高い項目にする必要があります。これは、デフォルト設定が危険性を有するプロトコルであり、リスクの高い方法でこのプロトコルが有効化または使用されることは非常によくあります。

適切に設定されていなければ、組織がランサムウェアオペレータのターゲットとなった場合に、RDPが攻撃経路として利用されます。これは、理論上のリスクではなく、ITセキュリティ上のシンプルな事実です。保護されていないRDPは、いつか攻撃に利用されます。

RDPの公開が意図的であるか否かにかかわらず、RDPは既知のIP領域だけでなく、インターネット全体に公開されます。つまり、攻撃者も監視していることは確実であるため、防御側は意図しない実装や設定ミスのある実装をインターネット規模で監視しなければなりません。

攻撃対象領域に対するリスクの詳細については、2021 Cortex Xpanse 攻撃対象領域に関する脅威レポートをダウンロードしてください。