はじめに

20年ほど前までは、企業で利用する主なセキュリティ製品といえばほぼ2種類、ネットワークを保護するファイアウォールと端末を保護するアンチウイルスぐらいのものでした。しかし今では、IPSやサンドボックス、URLフィルタリング、多要素認証など、多くのセキュリティ製品が企業に導入されています。たとえば Todd Fitzgerald は、その著書『CISO COMPASS』で「Fortune 500企業の一般的なセキュリティプログラムでは60から70製品が利用されている」と説明しています。

セキュリティプログラムに利用される製品が増えた理由は何でしょうか。その1つは、増え続ける攻撃面への対応です。クラウド、モバイル、IoTなど、企業は新たなテクノロジーを活発に取り入れていますが、このことがネットワーク構成の複雑化や、攻撃を受けやすい場所の増加へとつながっています。このほか、増え続ける攻撃手口への対応もその理由としてあげられるでしょう。攻撃者は既存のセキュリティ機能をバイパスするために常に新しい手口を開発していますから、防御側もこれに呼応して新たなセキュリティ機能を開発していかねばなりません。これが繰り返されることで、セキュリティ製品は増加しているのです。

では、こうして多くのセキュリティ製品が企業に導入されたことで、組織の安全は確保できたのでしょうか。残念ながらそうはなっていません。急激に増加する攻撃面と攻撃手口を完全にふさぐことは難しく、防御を突破され、重要インシデントへいたるケースはいまだに後をたちません。ランサムウェア攻撃で身代金を要求され、重要資産を窃取され、ビジネス停止を余儀なくされる、といったケースが相変わらずニュースを賑わせているのは、皆さんもご存知のとおりです。

「セキュリティ製品を増やして攻撃を防止する」という発想で重要インシデントの発生を防ぐのは難しいでしょう。ここで防御側は発想を大きく転換する必要があります。

「運用」で重大インシデント発生を最小に

たとえばランサムウェア攻撃では、インシデント発生後に対応しても手遅れになることがほとんどです。防御側には、既存のセキュリティ機能のブロックをかいくぐって侵入してくる攻撃をいかに早い段階で検出し、対応するかが求められます。つまり、「プロアクティブなセキュリティ運用」の発想で対応していく必要があるのです。

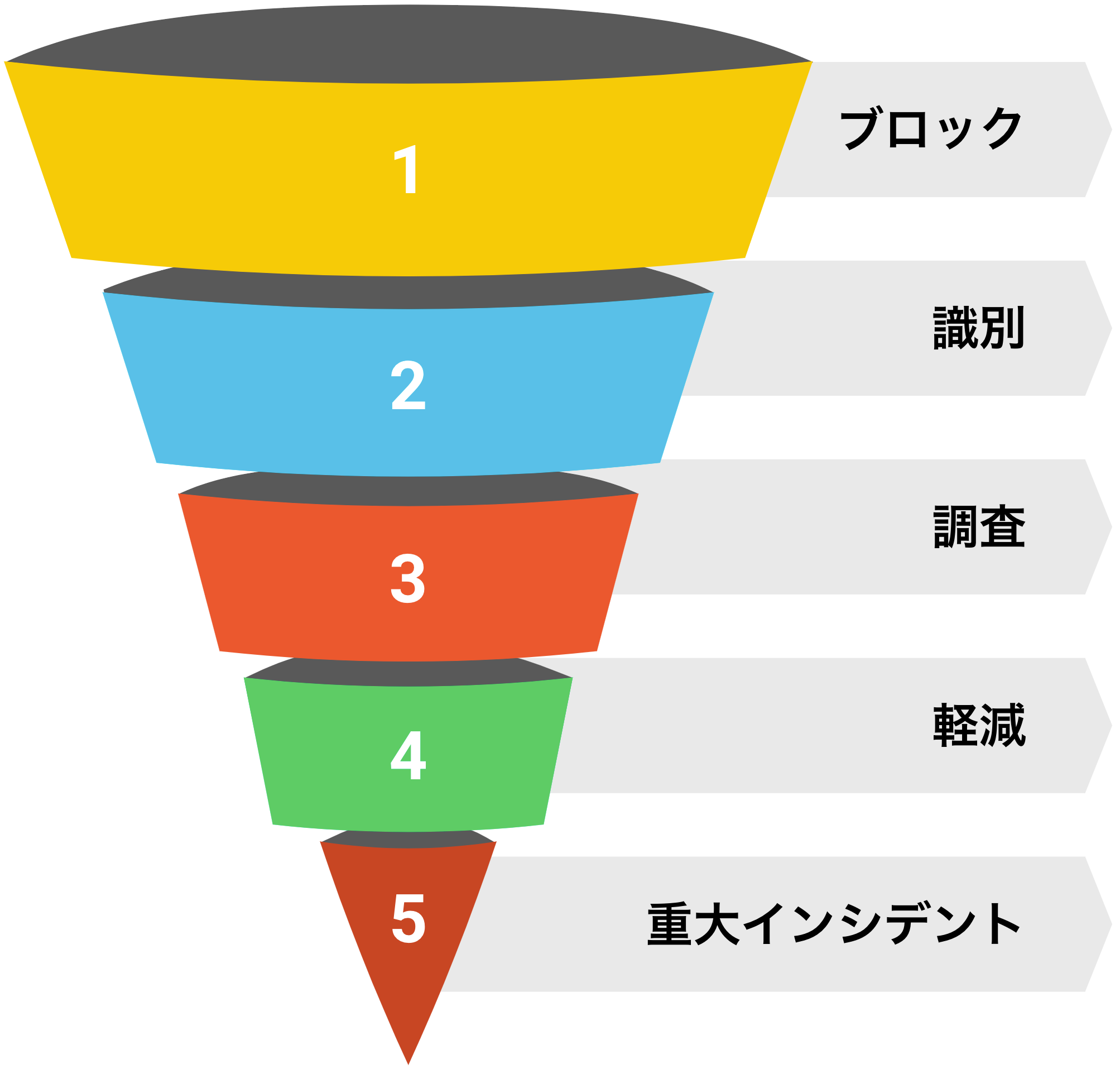

図1は、このプロアクティブなセキュリティ運用によって重大インシデントの発生を最小に抑えるための各ステップを表しています。

|

1

|

ブロック | 必要なセキュリティ機能の追加だけでなく、各セキュリティ機能の設定やポリシーの見直しで検出力を強化し、ブロックできるイベントを最大限増やす。 |

|

2

|

識別 | ブロックされなかったアラートやインフォメーション、各種ログ情報を脅威インテリジェンス等と紐づけることで悪意があると考えられる動作を識別する。識別をおこなうためには100%の可視化が必要である。 |

|

3

|

調査 | 識別された悪意のある動作の根本原因とインシデントの影響を調べる。 |

|

4

|

軽減 | 悪意のある動作をそれ以上行わせない、または影響範囲を最小に抑える対策を講じる。 |

|

5

|

重大インシデント | 上記4つのステップをすべて回避された場合、重大インシデントの発生につながる。 |

図1は、上が大きく、下にいくほと小さくなる「ろうと型」をしています。最上部の「ブロック」数を最大化すれば、次の「識別」の数を減らせます。識別過程でより多くのログやアラートと関連づけられれば、次の「調査」の数を減らせます。調査で適切な軽減策を施せれば、最下部の「重大インシデント」の発生数を抑えられます。

プロアクティブなセキュリティ運用を阻む3つの要因

ただしこうしたプロアクティブなセキュリティ運用を行うには、解決されるべき問題が大きく分けて3つ存在します。

1. 設定やポリシーを変更できない

たしかに脅威はものすごい速さで進化していますし、防御側のセキュリティ態勢の進化がそれに追いつかず、後手にまわることは多いでしょう。しかしながら、新たなセキュリティ製品を導入しなくとも、既存セキュリティ製品の設定やポリシーを柔軟に変更するだけでじゅうぶんに対応可能なケースもまた多いのです。ところが多くの企業では、設計・構築したインフラやセキュリティが運用に移ると、それ以降数年にわたり設定やポリシーを変更しないことが珍しくありません。これは、変更のための予算や人員、ダウンタイムを運用計画に含めていないことが理由です。そうした企業では、インシデント発生後にようやく変更の対応をすることが多く、機器によってはセキュリティ更新を考慮していないケースすらあり、攻撃面を広げる要因となっています。

2. 識別環境が整備できていない

「識別」は様々なログの情報を集約し、内容を突き合わせることで行います。ところがそもそもこのログ集約が難しいケースが多いのです。たとえばセキュリティ製品ごとに担当部署やMSSPなどの委託先が違うことがその理由の1つとしてあげられます。「ファイアウォールはネットワークチーム」、「IPSは委託先のA社」、「アンチウイルスはセキュリティチーム」、「EDRは委託先のB社」といったぐあいにバラバラなのです。

このほかに、煩雑な手作業が繰り返し発生することもログの集約を難しくしています。ログ集約には、重複や誤検知、精度の低いデータなどの「ノイズ」を除去する前処理が必要になりますが、セキュリティ製品がたくさん導入されている環境では、「ファイアウォールはメール通知」、「IPSはsyslog」、「アンチウイルスはベンダ独自形式」といったぐあいに一貫性のない形式の情報を手作業で仕分けねばなりません。

もちろん、一貫性の問題に対応するためにSIEMを導入している企業もあります。ただしSIEMの利用には相応の知見やコスト、リソースが必要ですし、コスト増を防ぐためにSIEMにインプットするログを限定するケースも見られます。これでは識別の効果も限定的になります。

3. セキュリティ人材がいない

運用の中心となるセキュリティ人材には「技術の知見」と「組織の知見」の2つが求められます。「技術の知見」には脅威動向、 クラウドやIoTなどのテクノロジー全般、セキュリティ対策が含まれ、「組織の知見」には業務内容、業務システム、ステークホルダーに関する知見が含まれます。こうした「技術」と「組織」の知見があわさってはじめて自社で発生したインシデントの重要性を判断することができます。

ところが企業のIT利用やセキュリティの必要性はいずれも急激に高まったため、セキュリティ人材のキャリアパスを十分整備できていない事業会社が少なくありません。その一方で、DXの広がりにより高度専門人材の争奪戦が行われている状況です。このためセキュリティ人材の育成と定着は大きな課題となっています。

特に国内の人材は他国に比べても深刻な状況にあることが研究からわかっています。スイスのビジネススクールIMDが毎年公表している「デジタル競争力ランキング」は世界63の国と地域を対象にデジタル技術の利活用能力をランキングしています。2020年に発行された最新版で、日本は総合でこそ27位にランキングしているものの、個別項目には憂慮すべき内容が多く含まれていました。

- 人材部門 デジタル・技術スキル: 62位

- 科学的知見の集積部門 科学・技術従業員: 37位

- IT統合部門 サイバーセキュリティ: 45位

この結果からは国内におけるセキュリティ人材問題は一朝一夕では解決できない課題であることがわかります。

セキュリティ運用トランスフォーメーションを行うには

今後もビジネスの様々な分野でデジタル技術の利用は不可欠です。サイバー脅威が与える影響は被害企業だけでなく、広く社会にもおよびます。重大インシデント発生を最小に抑えるには、セキュリティ運用のトランスフォーメーションが必要です。

- 検出速度を上げる

- プロアクティブなセキュリティ運用による「ブロック、識別、調査、軽減」を行う。

- 脅威の変化に追随する

- セキュリティ機能、設定、ポリシー、知見を継続的に更新する。

- セキュリティ人材の育成を行う

- 脅威やテクノロジーだけでなく自社のビジネスを理解してインシデントの重要性を判断できる人材を育てる。

- 信頼できるパートナーを選ぶ

- 脅威やセキュリティ技術の高度な専門知識は自社だけでは賄えないため、自社のセキュリティオペレーションの変革をサポートするパートナーを選ぶ。

セキュリティ運用についての詳細情報は次の資料も合わせてご確認ください。

- Eブック「セキュリティ運用の要素」

- セキュリティ運用における自動化とオーケストレーション Cortex™️ XSOAR