クレデンシャルを狙った攻撃

認証に利用されるIDやパスワードといった「クレデンシャル」は攻撃者の格好のターゲットです。正規のクレデンシャルを利用してシステムに侵入すると、与えられた権限の範囲で自由にデータやシステムにアクセス可能になります。しかも、それが正規の利用者なのか悪意のある攻撃者なのかをシステム管理者がリアルタイムに判別することは通常困難です。アイデンティはゼロトラストの重要要素の1つで、このアイデンティティを特定エンティティと結びつけるのが「クレデンシャル」であるため、その保護はセキュリティ上の重要課題となっています。

攻撃者がクレデンシャルを入手する代表的手法を以下に挙げます。

- 推測: 機器の初期設定や、admin/passwordのように簡易な組み合わせを利用

- ブルートフォース: パスワードによく利用される単語やランダムな文字列を列挙した辞書を利用して総当たりでログインを試行

- 既に流出済みのデータ: 他のサイトなどから流出したIDとパスワードの組み合わせを利用

- キーロギング: マルウェアが感染端末上でユーザーのキーボード入力を盗み出す

- フィッシング: メール等から偽のWebサーバーに誘導し、ユーザーにアカウント情報を入力させる

この中でもフィッシングは古くから利用されている手口で、現在でも多くのフィッシングメールが個人用だけでなく業務用メールボックスにも届いています。特にコロナ禍でSaaSやリモートアクセスを利用した在宅勤務が増加していることから、弊社の脅威インテリジェンスリサーチグループUnit 42でも、ビジネスユーザーをターゲットにしたフィッシング攻撃が世界的に増加していると報告しています。

MITRE社のATT&CK®フレームワークではクレデンシャルを盗み出す技術的手法を二要素認証の傍受を含む約50種類に分類しています。ただし、これらの手法の中でも「フィッシング」が長期にわたりよく利用されています。その理由には以下の3つが考えられます。

- ソーシャルエンジニアリングの容易さ:

フィッシングの中心となるのは「人を騙す詐術」です。現実の世界でもターゲットの冷静さを失わさせて騙す「オレオレ詐欺」などの特殊詐欺が継続的に報じられていますが、サイバーの世界でもフィッシング詐欺に冷静さを失ってうっかりリンクをクリックしてしまうような魅力的なトピックが使われています。金銭やプライバシーといったトピックに加え、最近ではワクチンなどのコロナウイルスに関連したものも多く利用されています。 - 技術的参入障壁の低さ:

複雑なプログラミングやOSの脆弱性悪用といった高度な技術が必要ありません。本物に見えるメッセージ、ドメイン、Webサイトを作ってターゲットを誘導するだけです。本物のサイトやメールのコンテンツを利用してリンクだけを偽サイトへのURLに差し替えられていることも多く、見分けるのは困難です。 - コストの低さ:

大量にメールを送信するのにかかるコストは、ツールやサービスの利用によってゼロに近づいています。偽サイト用のドメインやサーバーのレンタルも数百円から行えます。防弾ホスティングと呼ばれるサービスを使えば、高い匿名性を維持したままドメイン取得からWebサーバの構築まで数千円程度で行えます。

フィッシング対策

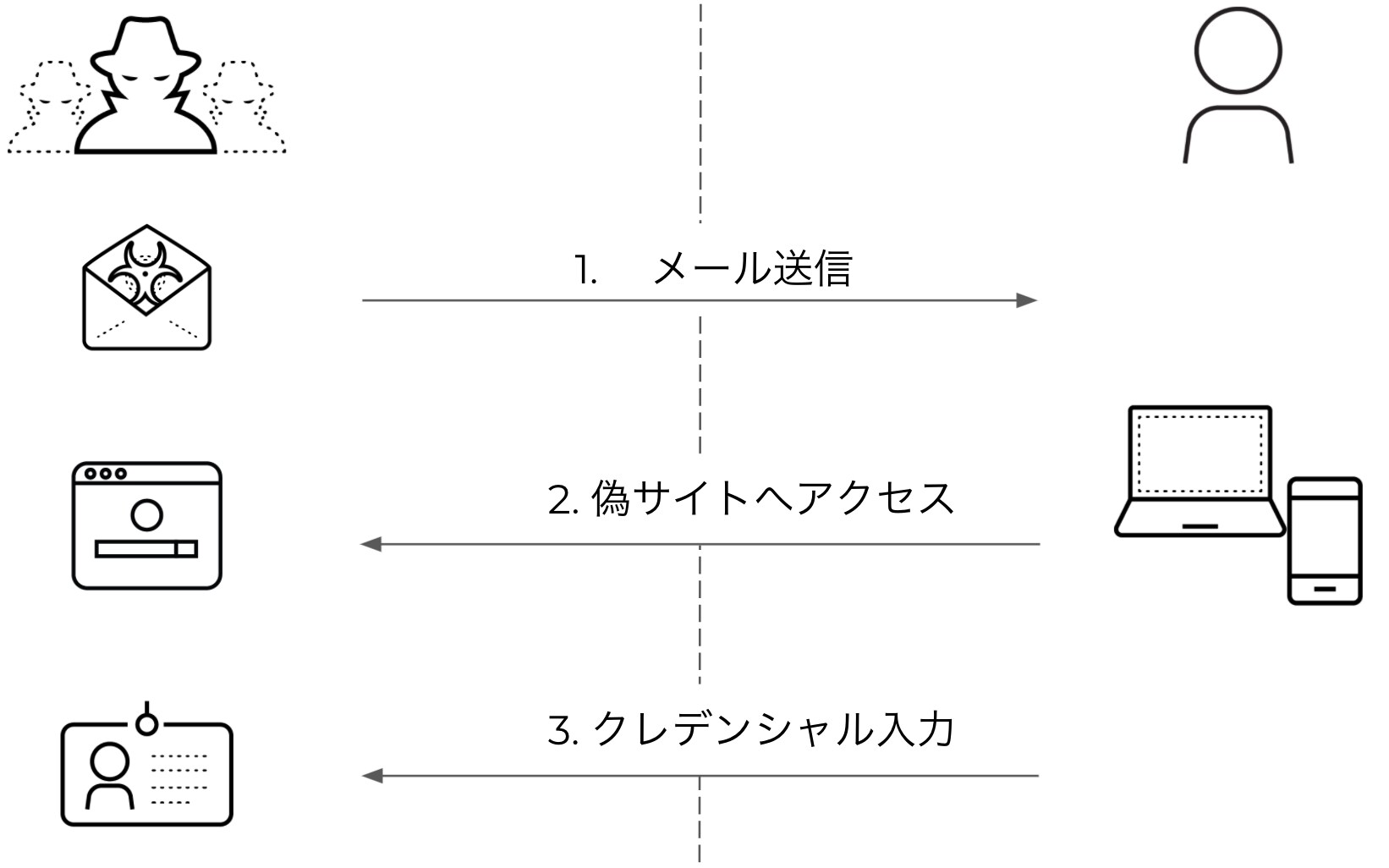

Unit 42の調査にもあるように、フィッシング攻撃が減少する兆しはありません。このため、フィッシング対策を徹底する必要があります。多要素認証の導入、ユーザに対する教育や訓練はフィッシングからクレデンシャルを守るために非常に有効です。これらに加え、次世代型ファイアウォールをはじめとする既存のネットワーク機器やサービスの活用でもリスクを低減できます。一般的なフィッシング攻撃のステップを図1に図解しましたので、この図に沿って解説します。

|

1. メール送信攻撃者はメールに偽サイトへのリンク、もしくは偽サイトへのリンクを含むファイルを添付してターゲットに送信します。このリンクや添付ファイルをチェックすることで偽サイトへのアクセスをブロックします。弊社製品ではWildFireを使うと実現できますので、各種設定について以下を参照してください。 |

|

2. 偽サイトへアクセス精巧に作られたメッセージに騙されたユーザーは、リンクをクリックして偽サイトへアクセスします。偽サイトへのアクセスをネットワークレイヤで検出・ブロックする方法として、以下のようなものがあります。

|

|

3. クレデンシャル入力偽サイトへ誘導されたユーザーは、指示に従って認証用IDとパスワードを入力します。ユーザーがクレデンシャルを送信するこのタイミングが漏洩を防ぐ最後のチャンスです。

|

まとめ

フィッシングは人を騙す技術が中心のため、ユーザー教育が重要になります。手口や傾向を知ることで未然に攻撃を防ぎ、騙されてもすぐに対応をすることで被害を最小に抑えることができます。しかし攻撃者の手口は高度化しており、さらにフィッシングに使われるトピックによっては普段注意深い人でも騙される可能性があります。全ての人が常に本物と偽物を見分けることは現実的には不可能なため、フィッシング攻撃には教育だけでなく技術的対策も不可欠となります。既にパロアルトネットワークスの次世代型ファイアウォールを導入している場合、セキュリティサブスクリプションの追加や、基本機能として付帯されている設定を変更することですぐに本稿で紹介した対策が可能となりますので是非ご活用ください。