はじめに

脅威の分析過程で学習する「脅威インテリジェンス」は、システムの防御レベルを向上させる非常に重要な情報です。そこで今回は、「戦略」「戦術」「運用」と大きく3つに分類される「脅威インテリジェンス」のなかでも、とりわけ多くのセキュリティ製品で予防対策機能として利用される「戦術的脅威インテリジェンス」について取り上げます。

「戦術的」脅威インテリジェンスとは

戦術的脅威インテリジェンスは、シグネチャのほか、IoC (侵害指標: Indicator of Compromise)と呼ばれる以下のような情報を含んでいます。

- 攻撃に利用されるIPアドレス

- 攻撃に利用されるFQDNやドメイン

- マルウェアファイルのハッシュ

これらの情報は多くのセキュリティ製品で予防対策に活かされています。情報の提供はベンダーがほぼ自動でやってくれるので、ユーザーがこのしくみについて意識することはほとんどないでしょう。

ただ近年、標的型攻撃が増えたり、攻撃のサイクルが短くなるなど、脅威の情勢は変わってきています。こうした情勢変化は、戦術的脅威インテリジェンスの活用には不利にはたらきます。たとえば、自社を狙い撃ちする標的型攻撃に、汎用シグネチャでは対応できなかったり、攻撃のサイクルが短すぎてシグネチャの提供スピードが追いつけない、といった問題が生じています。

戦術的脅威インテリジェンスを利用する対策が予防的対策の主要アプローチである点は現在も変わっていないのですが、近年の情勢変化を考えれば、今後は以下の2つの点に注目して自社セキュリティ製品の脅威インテリジェンスをユーザー側も意識する必要があるでしょう。

- 脅威インテリジェンスの活用には何が必要か

- 脅威インテリジェンスの強化には何が必要か

脅威インテリジェンスの活用には何が必要か

最新の攻撃手法に追随するには、次の3つの条件を満たす必要があります。

- 鮮度の高い攻撃情報の取得

- 迅速分析

- 学習した脅威インテリジェンスの即時活用

これらを実現するには、自組織の環境内で発生する情報をリアルタイムで収集し、収集した情報をその場で分析し、分析結果を予防システムに脅威インテリジェンスとしてただちに反映するのが理想です。

お手元のセキュリティ製品は、この攻撃の初期段階から脅威インテリジェンスの取得までにどれくらい時間がかかっているか、ぜひ意識してみてください。

脅威インテリジェンスの活用: パロアルトネットワークスの場合

弊社は先の3つの条件を満たすために以下のアプローチをとっています。

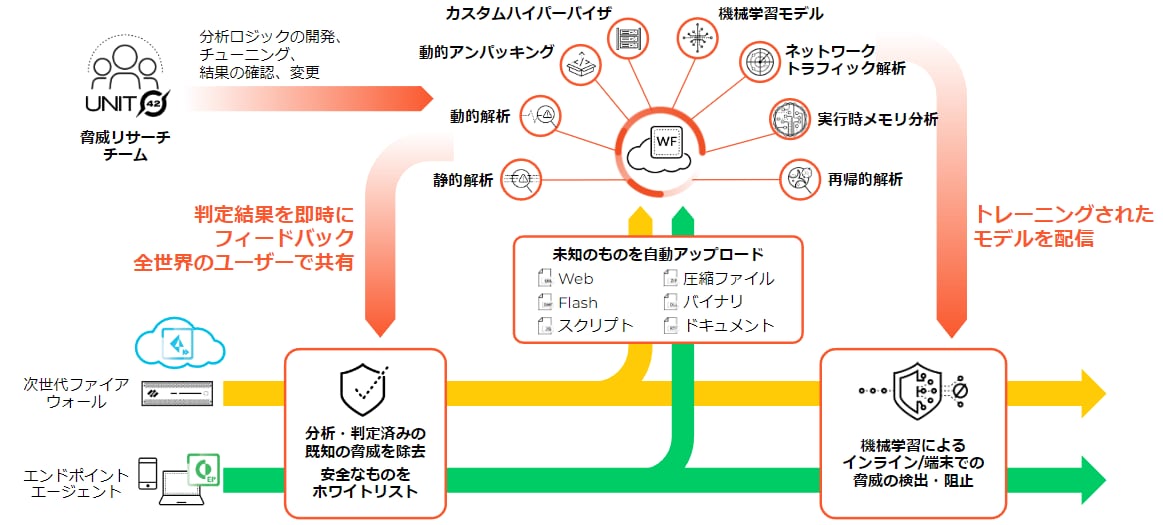

鮮度の高い情報の取得

弊社の場合、クラウド上にサンドボックスを中心とする巨大な脅威インテリジェンス システムを構築しています。このシステムは、弊社製品を利用するお客様のネットワーク、エンドポイント、クラウドから、リアルタイムで情報を収集できます。これらの製品やサービスは、制御ポイントとしての役割のほか、センサーとしての役割を持っているのが特徴です。

迅速分析

収集した情報からインテリジェンスを生成する分析処理は、サンドボックスやAIで自動化されています。これにより、リアルタイム〜数分という短時間での分析と、この分析をもとにした未知の攻撃情報の検出が可能になります。

学習した脅威インテリジェンスの即時活用

生成された脅威インテリジェンスは、ただちに制御ポイントに配信されます。IoCであればベンダーが異なっても情報を共有できますが、シグネチャ情報は異種ベンダー間の共有が非常に難しく、すべての情報は共有できないことから、迅速に情報を利用できる環境を作っているのが特徴です。

つまり、弊社製品は、リアルタイムでユーザー環境の情報を収集し、ほぼリアルタイムで分析からインテリジェンスの取得を行い、各制御ポイントでの利用までを実現しています。

脅威インテリジェンスの強化には何が必要か

次に脅威インテリジェンスの強化を考えてみます。先の説明からは、リアルタイムに近い速度でデータを収集し、迅速に分析と学習を行い、さらに制御ポイントへただちに配信して脅威に対するアクションを取る、これらすべてを一気通貫に行うことが脅威インテリジェンスの有効活用に必要とわかりました。

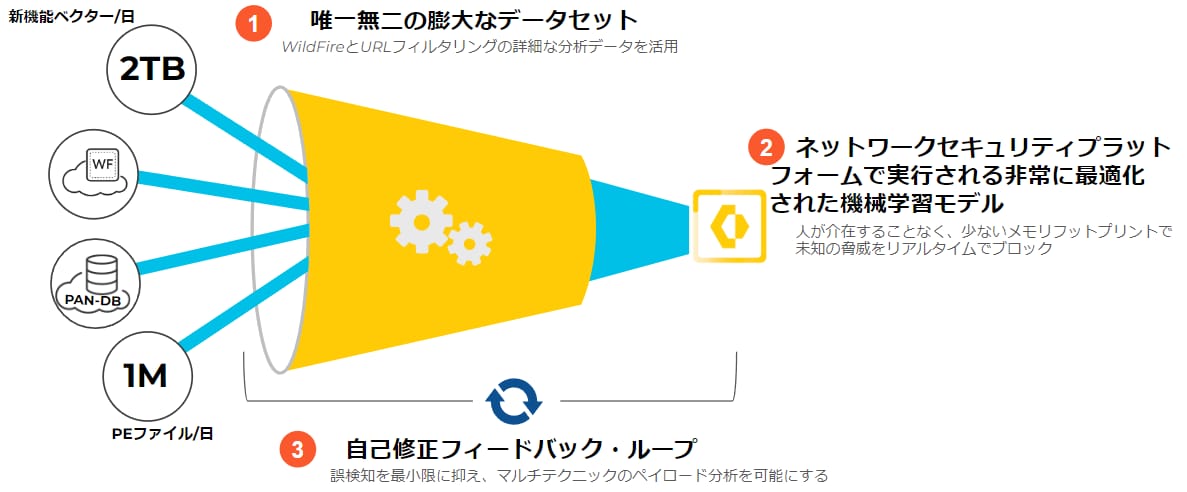

脅威インテリジェンスを強化するためには、さらなる分析時間の短縮と分析レベルの向上が求められます。これらを実現するための1つの解決策がAIの利用です。

ここでもっとも重要なことは、学習するためのデータと知見を持っているかどうかです。有効なAIを利用する上では、学習で利用するための膨大なデータと学習モデルの選定、そして学習するための環境が必要になるためです。

脅威インテリジェンスの強化: パロアルトネットワークスの場合

弊社の場合、「脅威インテリジェンスの活用」で解説したように、社内に構築した環境からの生データを分析して脅威インテリジェンスを生成しているので、脅威インテリジェンスを強化しやすい環境を作ることができます。

自社で脅威インテリジェンスを生成せず、他社から脅威インテリジェンス情報のフィードを受けて自社製品に取り込むセキュリティ製品も存在しますが、その場合は脅威インテリジェンスの強化が難しくなります。自社でインテリジェンスを生成するしくみを持たないと、以下の問題が避けられないからです。

- 他社からのインテリジェンス取得に一定のタイムラグが生じる。

- インテリジェンスの前段となるデータ分析経験を積む機会がなくなる。

- 既成のインテリジェンスをAI強化に活かせず自動化や迅速化につなげられない。

他社からフィードを受ける場合、たとえば1日単位などでタイムラグが生じます。また、分析済みのインテリジェンスしか受け取れないので、その前段となるデータ分析のノウハウはためられません。さらに分析対象となるデータや分析のノウハウが手元にないため、AIの強化に活用できず、AIによる迅速化や自動化の恩恵は受けられません。AIを強化できなければこれまでのように人による分析が必要となり、脅威の有無を分析する時間、分析から脅威インテリジェンスを生成するまでの時間、制御ポイントに生成した脅威インテリジェンスを適用するまでの時間が短縮されません。

お使いのセキュリティ製品が「分析済み成果物としての脅威インテリジェンスを他社から受け取っている」のか「自社で生データを収集・分析して脅威インテリジェンスを生成している」のかによって、脅威インテリジェンスの強化面で大きな性能差が生じることは頭においておく必要があるでしょう。

さいごに

脅威インテリジェンスの活用・強化は、システムの防御レベルを上げてくれます。脅威インテリジェンスを活用・強化するには、その生成過程を一気通貫に行うシステムを検討します。検討すべきポイントは以下3つです。

- ユーザー環境の情報をリアルタイムで収集できるしくみを持っていること: 導入するセキュリティ製品が、ベンダー独自にユーザー環境の情報を収集するしくみを持っていることを確認しましょう。

- 収集した情報をAIを活用してリアルタイムで分析するしくみがあること: できあいのインテリジェンスフィードを受け取るだけでなく、戦術的脅威インテリジェンスの生成を行えることを確認しましょう。そのさいは、分析を「人」が手作業で行うことが求められるのか、AI活用による分析自動化が前提となっているのかに注目しましょう。

- 分析の成果物の脅威インテリジェンスを制御ポイントからだたちに利用できるしくみがあること: IoCは異なるベンダー間でも共有できますが、シグネチャはベンダー固有の情報なので簡単には共有できません。異種ベンダーによるセキュリティ製品を利用する場合、どれだけ多くのインテリジェンスをどれほどすばやく異種製品間で共有できるか、それらのどのような組み合わせが自社にとって最適かを全体を俯瞰して考えるようにしましょう。