This post is also available in: English (英語) 简体中文 (簡體中文) 日本語 (日語) 한국어 (韓語)

雲端應用程式為現代企業提供動力。儘管如此,現今的應用程式經濟由人工智慧主導的發展所推動,回想起來似乎仍只是一個開端。McKinsey Global Institute 指出,到 2030 年,人工智慧可為全球經濟產出增加 13 萬億美元,其中很大一部分來自應用經濟。1

但應用程式並非沒有風險 — 當您考慮到應用程式是由跨多個交付管道組裝的軟體套件的複雜組合建構而成時,這並不奇怪,因為應用程式也是風險的來源。程式碼錯誤設定、不安全的 API、未修補的弱點、暴露的秘密… 如此的例證不勝枚舉。程式碼中的每個風險在雲端中呈指數級增加,促使安全團隊不斷透過執行階段修補做出反應。這種方法無法擴展 — 當您考慮到駭客可以在新弱點宣佈後 15 分鐘內加以利用這一點時,這種方法就無法擴展。2

在以雲端原生應用程式為主導的數位時代,企業需要一種智慧型程式碼到雲端方法,做為開發人員、營運和安全團隊的應用程式風險的單一事實來源。Gartner 強調了這個挑戰,他說:「不過,確保軟體供應鏈安全極為複雜,因為它們通常超出任何單一企業的範圍。它們跨越廠商、合作夥伴和開放原始碼生態系統的網路。」 3

為了積極解決這種複雜度,Prisma Cloud 為 CNAPP 帶來了下一個重大進展,也就是最新的 Darwin 版本,能夠在保護從程式碼到雲端的應用程式生命週期方面達到獨特的全面性。

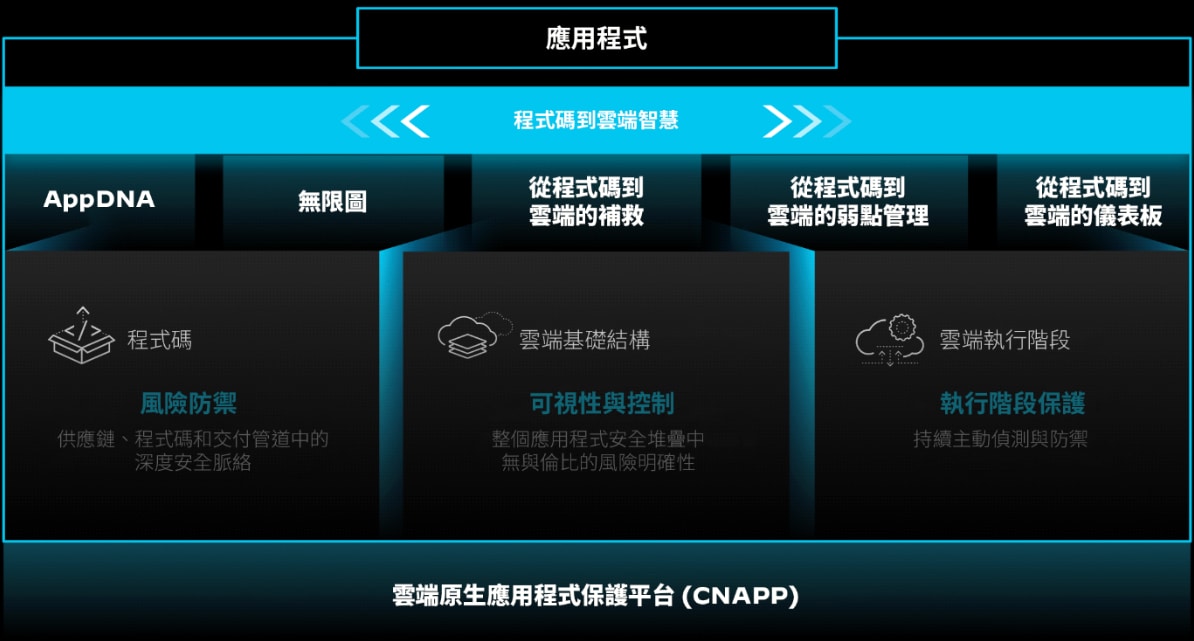

採用智慧方法實作 CNAPP

雖然許多廠商提供零散的解決方案,僅解決應用程式生命週期的片段,但 Prisma Cloud 以其平台方法脫穎而出。它能夠保護應用程式,從程式碼中的啟動到雲端中的部署,再到其活躍的執行環境,在其中識別、連接和修復每一步的風險。

但改變遊戲規則的是 Prisma Cloud 的程式碼到雲端智慧。Darwin 版本中引進「程式碼到雲端智慧」,可深入研究程式碼、雲端基礎結構和雲端執行階段的模式、行為和異常情況。不只是單純識別安全問題。可以在程式碼中追溯到問題的源頭,藉以針對風險的根源進行有效的補救。為了防止問題在應用程式的建立和部署過程中成倍增加,開發人員對需要修復的問題有深入的了解。

此外,這不僅僅是一個附加元件,其實它已融入 Prisma Cloud 的網路架構中。

利用程式碼到雲端智慧的力量

自從推出 Prisma Cloud 以來,Palo Alto Networks 一直在創新方面處於領先地位。如今,隨著 Darwin 發佈,我們再次提高了標準,提供了四項業界首創的創新,這些創新共同作用,大幅簡化了企業防禦風險和阻止入侵的方式。

從使用 AppDNA 透過脈絡了解應用程式、使用無限圖發現複雜的風險,到透過程式碼到雲端補救輕鬆修復和防止風險再次發生,團隊可以利用無與倫比的智慧。從開發人員環境到生產中的應用程式,息息相關的見解可以簡化有效的安全保護,這是前所未有的。

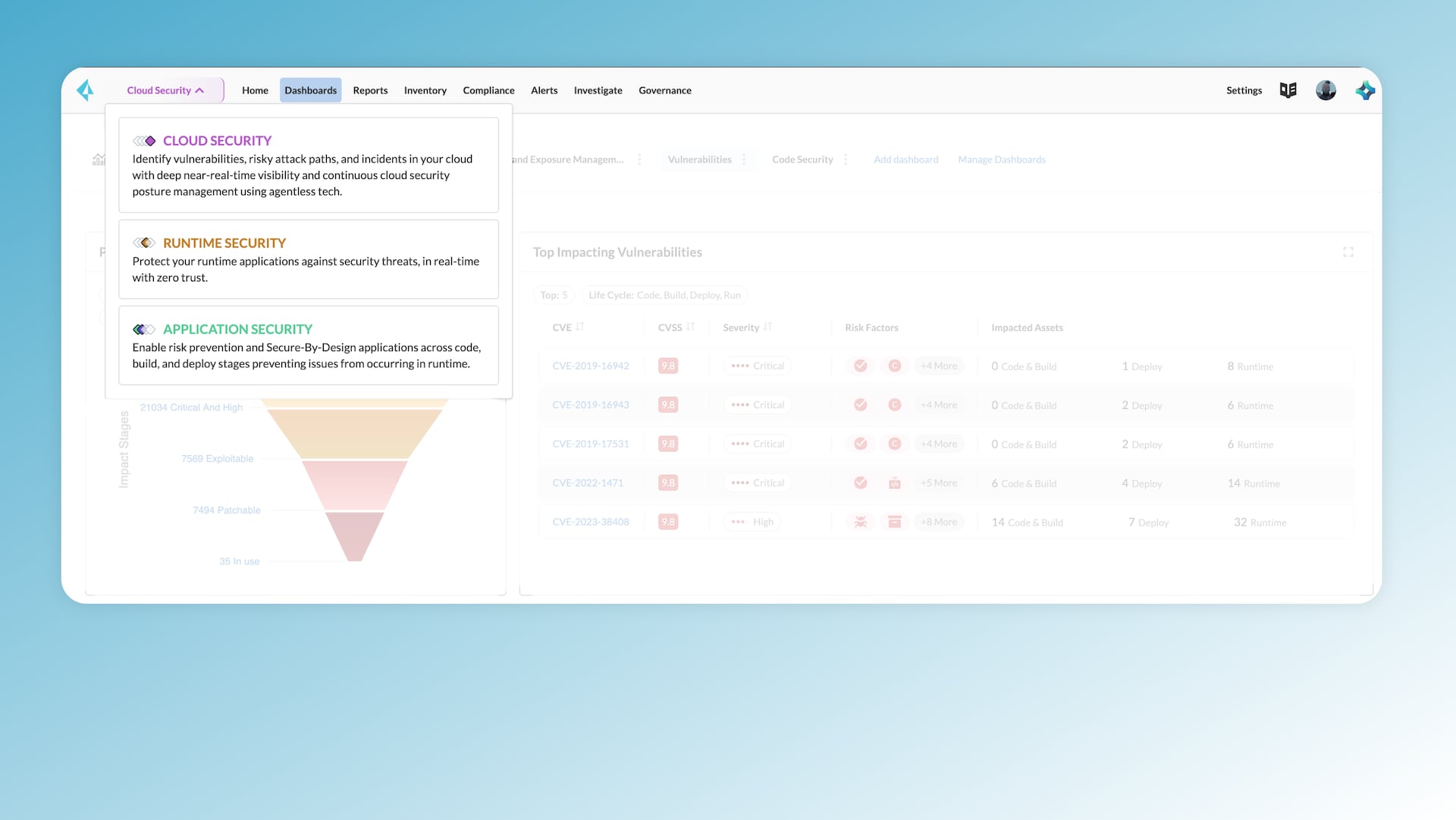

透過直覺的使用者體驗提供智慧

大多數安全團隊都知道,在各種 UI 之間切換來使用拼湊的工具時,嘗試協作降低雲端風險完全徒勞無功。Prisma Cloud 的 Darwin 版本解決了這個問題,可以實現跨職能團隊之間快速有效的協作。透過從根本上簡化使用者體驗,使用者現在可以透過簡單的下拉式功能表存取特定於角色的儀表板 (無論是 DevOps、AppSec 還是 CloudSec)。此外,該平台在介面之間無縫轉換,促進跨角色的最佳溝通。

輕鬆展示與您的角色最相關的平台功能。

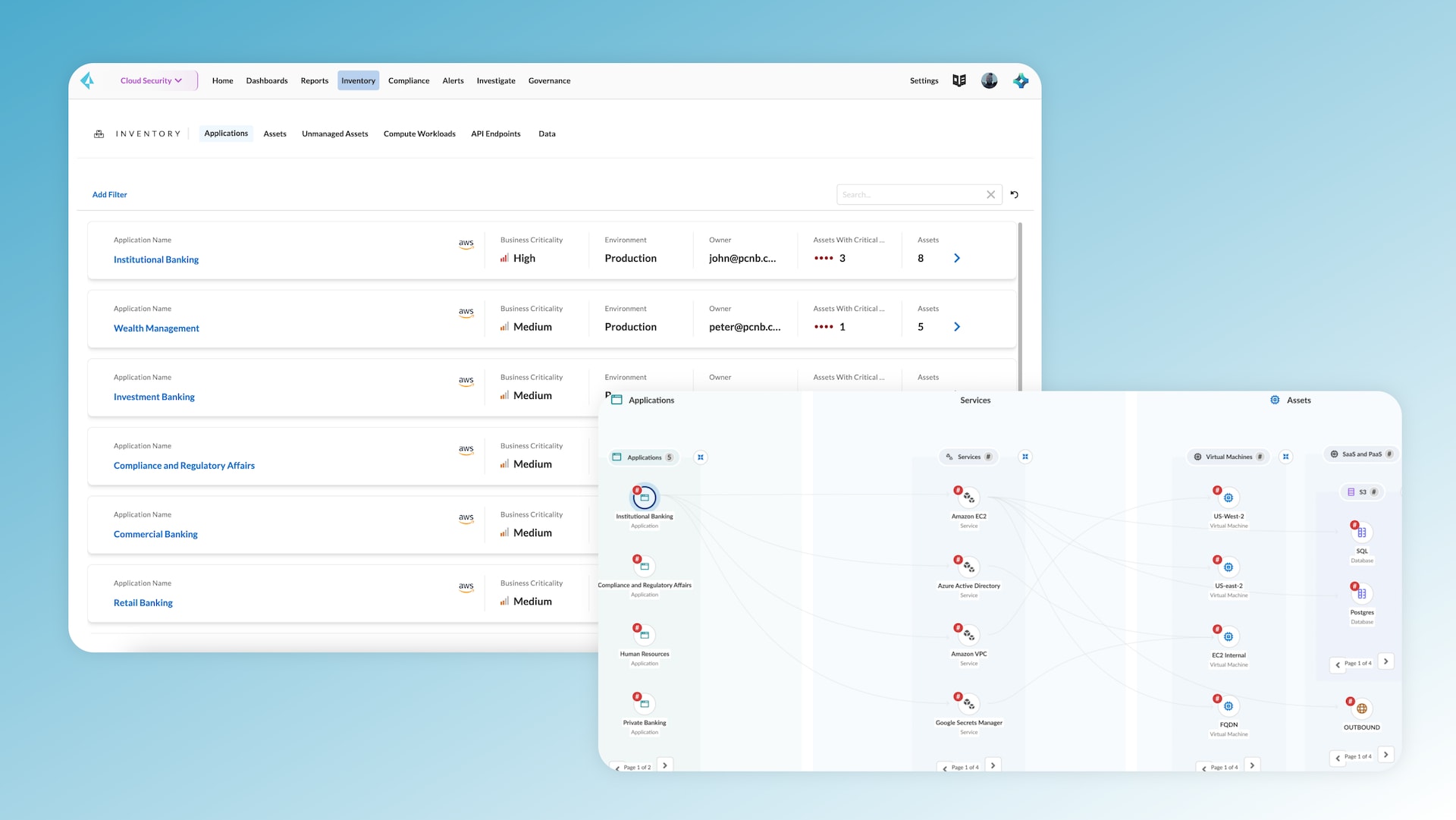

AppDNA:憑藉豐富的應用程式見解果斷行動

雲端安全工具歷來專注於工作負載,讓使用者只能透過支離破碎的脈絡來了解他們真正關心的內容 — 應用程式。AppDNA 將目錄建立為以應用程式為中心的直覺化檢視,在單一位置集中顯示您的雲端應用程式及其 DNA (雲端服務、基礎結構資產、運算工作負載、API 端點,以及構成這些應用程式的數據和程式碼),藉以實現可視性的現代化。額外的雲端和業務脈絡使得整個架構更加完整。

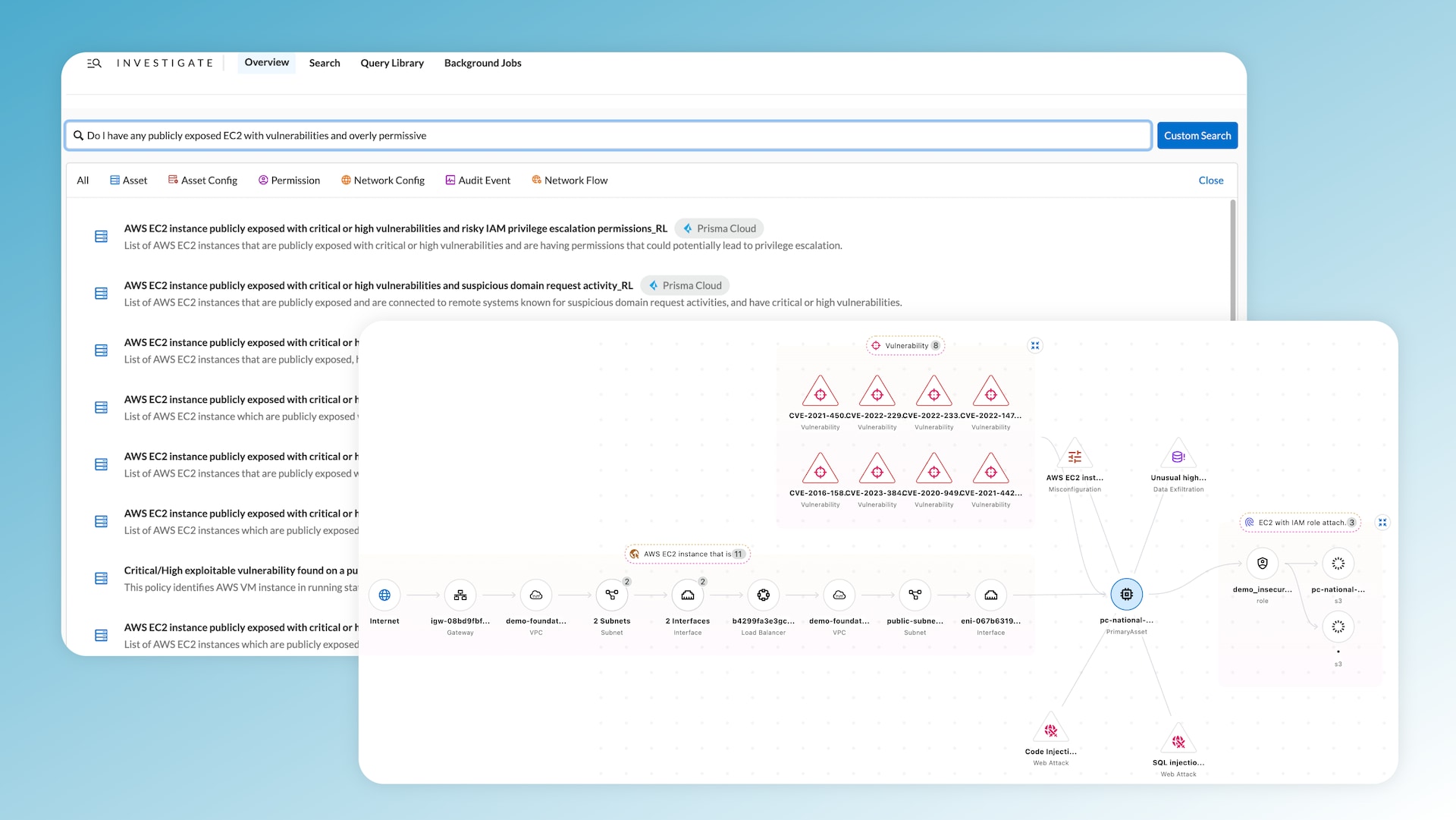

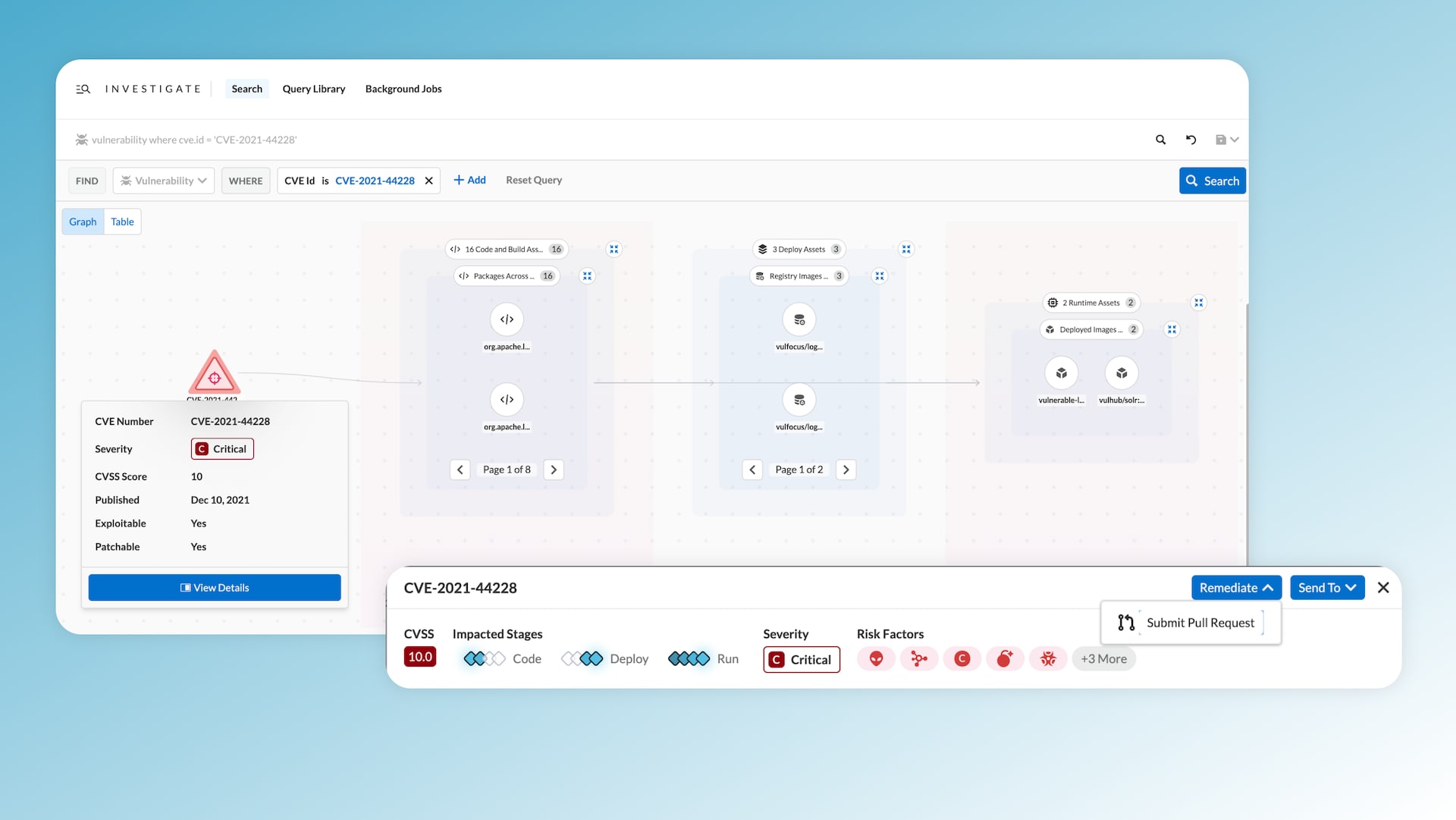

無限圖:從程式碼到雲端全方位探索

哪些風險實際上極為重要?無限圖可以讓您輕鬆透過深入脈絡了解風險。透過將安全堆疊與錯誤設定、弱點、管道風險、暴露、身分和秘密、敏感數據等相關聯,您可以看到導致入侵的潛在攻擊路徑。除了顯示可能出現問題的情況之外,圖表還涵蓋了主動攻擊嘗試,向您顯示實際發生的情況以及您是否採取了適當的保護措施。無限圖具有高度互動性,可讓您透過提出從程式碼到雲端的任何問題來搜尋和調查問題。輕鬆執行鑑識並建立從供應鏈到執行階段的防護措施。

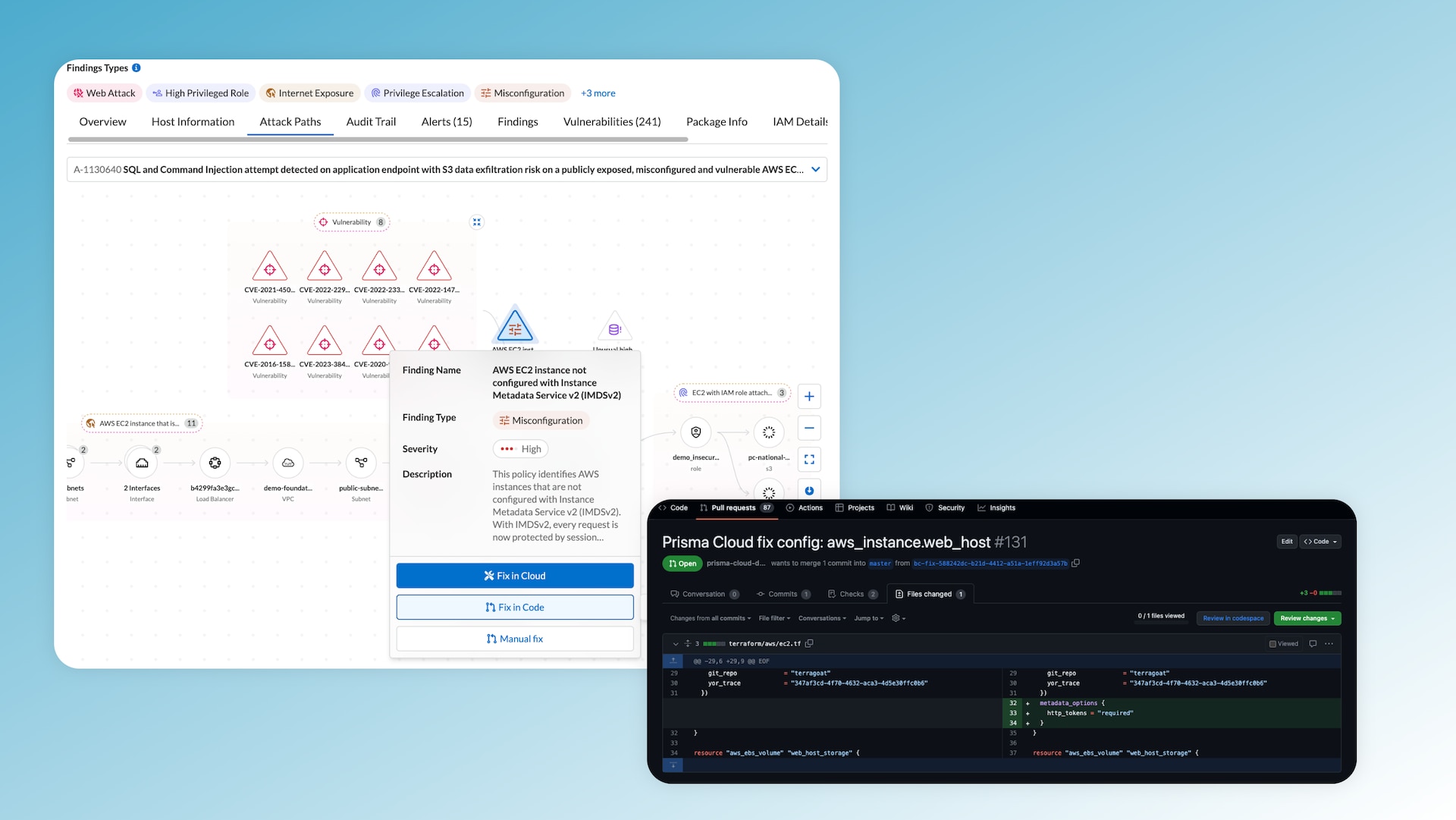

程式碼到雲端補救:快速鎖定,在雲端立即修復,在程式碼中永久根除

開立票證的效率極低,但仍是解決問題最常見的方法。透過 Prisma Cloud,您可以立即修復雲端中的風險,並向開發人員開啟提取要求,從源頭解決問題,防止風險再次發生。透過程式碼到雲端智慧,風險可以追溯到其根源,為您提供清晰的路線圖,藉以確保所有團隊實現適時有效的風險管理。

程式碼到雲端的弱點管理:修復只需幾分鐘,而不是幾個月

雖然沒有人能夠完全免受弱點影響,但適時解決問題是我們可以控制的。但現今的做法還是平均需要修補弱點4,主要是由於缺乏脈絡以及傳統工作流程所致。程式碼到雲端智慧可實現全景可視性,使您能夠追蹤弱點來源並輕鬆修復基礎映像或程式碼儲存庫,確保未來管道推送中的安全設計。

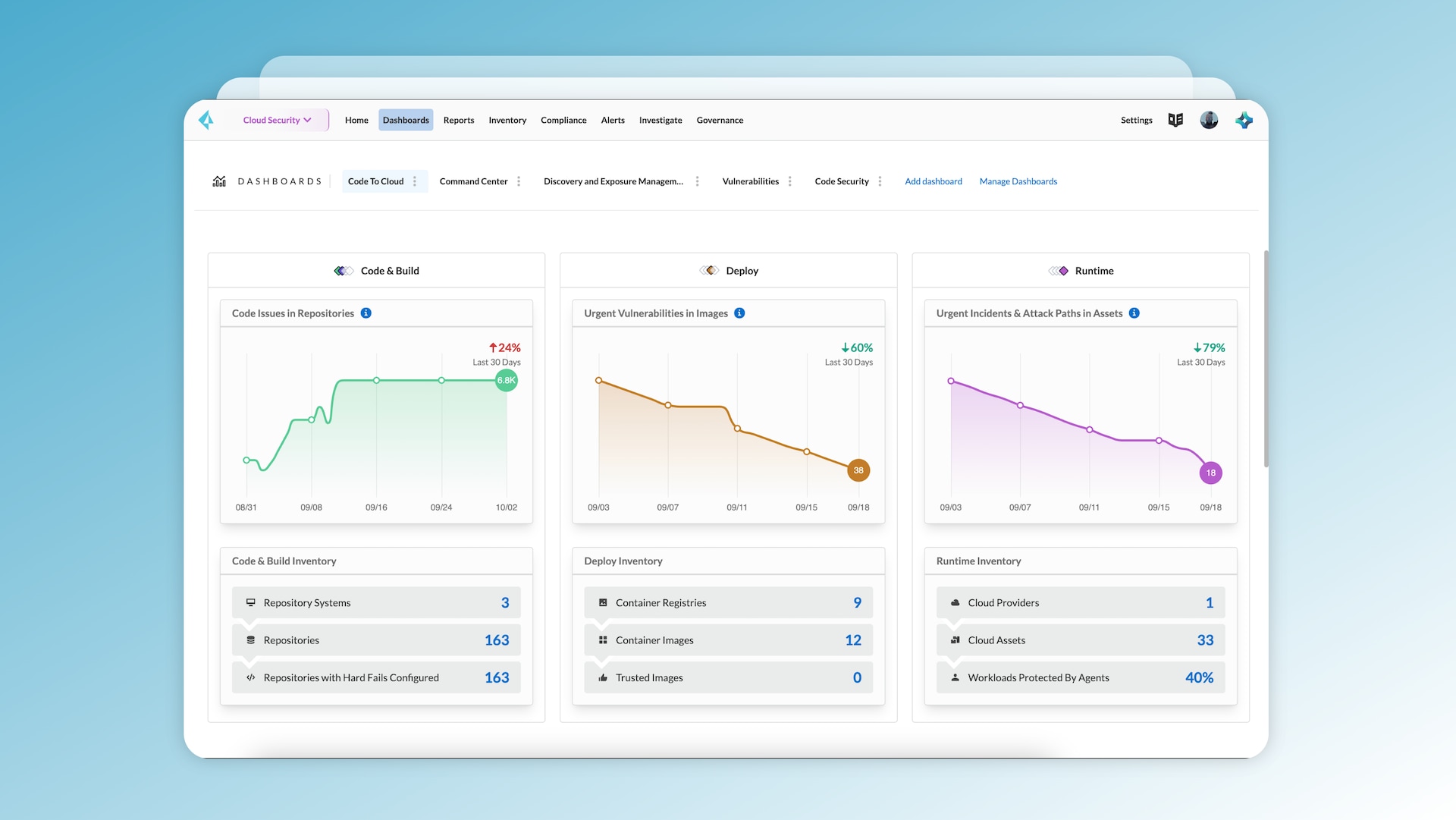

從程式碼到雲端的儀表板

簡化向領導階層和董事會的報告。程式碼到雲端儀表板提供了整個應用程式生命週期 (直到供應鏈) 的可視性和控制。主儀表板不僅僅起到監控功能,還是一個分析幹將,可以提供軟體開發生命週期每個階段的深入見解,藉以協助進行高效的決策和報告。

圖 :程式碼到雲端儀表板提供整個應用程式生命週期的全景可視性。

雲端探索與暴露管理

利用雲端環境的「由外而內」觀點,雲端發現和暴露管理 (CDEM) 使得安全團隊能夠發現、評估和減輕雲端環境中未知和不受管理的網際網路暴露風險。80% 的安全風險是在雲端託管的資產上找到5 — 對於所有資源的可視性極為重要。透過突出顯示惡意資產、提供全面的風險評估並允許使用者輕鬆地將非託管資產載入到 Prisma Cloud,企業可以協助保護雲端基礎結構免受先前未託管的風險。

唯一的綜合解決方案

CNAPP 顧名思義就是一個平台。記住這一點。雖然許多廠商聲稱提供 CNAPP 解決方案,但大多數廠商僅保護應用程式生命週期的孤立部分。另一方面,Prisma Cloud 提供全面的解決方案,保護從程式碼到雲端的整個生命週期。這種全方位的方法為開發人員、營運和安全團隊提供了極大的營運優勢。最重要的是,它有助於確保企業免受威脅,無論威脅來自何處。

Prisma Cloud 始終展現其對創新和卓越的追求。其簡單直覺的方法與突破性的功能相結合,使其成為首選解決方案。在充斥著不完整解決方案的市場中,Prisma Cloud 成為唯一能夠提供程式碼到雲端智慧的廠商。

了解 Prisma Cloud 的 Darwin 版本如何讓您比以往更輕鬆地保護雲端基礎結構。

突破自我,變得更好

在 Palo Alto Networks,我們致力於為使用者提供世界級的體驗,讓應用程式開發人員和安全專業人士感到滿意。我們的業績記錄不言而喻。但除了榮譽和產業認可之外,我們的使用者提供的回饋,包括防止入侵的案例以及許多人體驗到的安全感,才是我們追求卓越的根本所在。

進一步了解

有興趣了解如何在幾分鐘之內從源頭確定關鍵應用程式風險的優先順序並修復它嗎?加入我們在 2023 年 10 月 31 日舉行的線上活動大幅增強的 CNAPP:全新的雲端安全方法。了解 Prisma Cloud 的最新創新以及如何簡化應用程式生命週期保護。立即註冊!

不要錯過透過下列方式測試同級最佳程式碼到雲端安全的機會:30 天 Prisma Cloud 免費試用。

參考

- 「政府的人工智慧:展現潛在價值 | McKinsey。」www.mckinsey.com,www.mckinsey.com/industries/public-sector/our-insights/the-potential-value-of-ai-and-how-governments-could-look-to-capture-it。

- 「2023 年 Unit 42 攻擊範圍威脅報告。」日期不詳Palo Alto Networks。存取日期:2023 年 9 月 24 日。https://www.paloaltonetworks.com/resources/research/2023-unit-42-attack-surface-threat-report。

- 2023. Gartner.com. 2023.https://www.gartner.com/doc/reprints?id=1-2CKBS610 HYPERLINK "https://www.gartner.com/doc/reprints?id=1-2CKBS610&ct=230213&st=sb"& HYPERLINK "https://www.gartner.com/doc/reprints?id=1-2CKBS610&ct=230213&st=sb"ct=230213 HYPERLINK "https://www.gartner.com/doc/reprints?id=1-2CKBS610&ct=230213&st=sb"& HYPERLINK "https://www.gartner.com/doc/reprints?id=1-2CKBS610&ct=230213&st=sb"st=sb。

- 「2023 年數據洩露調查報告。」日期不詳Verizon Business。https://www.verizon.com/business/resources/reports/dbir。

- 「2023 年 Unit 42 攻擊範圍威脅報告。」日期不詳Palo Alto Networks。存取日期:2023 年 9 月 24 日。https://www.paloaltonetworks.com/resources/research/2023-unit-42-attack-surface-threat-report。