This post is also available in: English (英語)

弊社の最新レポート「 What’s Next in Cyber: A Global Executive Pulse Check (サイバーセキュリティの今後: 世界の経営者の現状調査)」では、ゼロ トラスト アーキテクチャ(ZTA)を導入する主な理由として回答者の47%がハイブリッド ワーカーのセキュリティ対策を挙げました。その一方で、98%の回答者がゼロ トラストの実装に困難を感じています。その主な理由は次の3つです。

- どこから着手し、何を優先すべきかが分からない

- 完結した統合型ソリューションを提供する適切なベンダーがいない

- 社内に専門家がいない

ご安心ください、弊社はこの3つの課題をすべて解決できます。まず、ZTAの導入をどこから始めるべきかという疑問ですが、その答えはZTNA 2.0です。

ZTAの導入をZTNA 2.0から始めるべき理由

ここまで読んで、いくつかの疑問が浮かんだかもしれません。例えば、「ZTNA 2.0って何だろう。まだZTNA 1.0も導入していないのに。先にZTNA 1.0を導入する必要があるのか? そもそもZTNAって何だ? どうしてバージョン番号がある?」という風に。

こうした疑問を解決してZTNAに順応していただけるよう、3つの要点を手短にご紹介します。

- ZTNAとは? ZTNAはZero Trust Network Access (ゼロ トラスト ネットワーク アクセス)の略語です。アプリケーションやサービスへのセキュアなリモート アクセスを実現する技術分野であり、検証が済むまですべてのユーザーとデバイスを信頼できないものとして扱う厳格なアクセス制御ポリシーを土台としています。ZTNAは製品名ではなくあくまで「アプローチ」を指している点にご注意ください。

- ZTNA 1.0とは? ZTNA 1.0は旧来のZTNAアプローチを指します。粗いアクセス制御にしか対応せず、ユーザーとアプリケーション トラフィックに対する「許可して放置」アプローチを採用しています。また、全アプリと全データを一貫して保護する高度なセキュリティをほとんど実現できません。これらの欠点は最小権限の原則に違反しており、企業のセキュリティ侵害リスクを悪化させます。「旧来の」という意味で1.0が呼称されています。

- ZTNA 2.0とは? ZTNA 2.0は最先端のZTNAアプローチです。ZTNA 1.0の欠点を解消し、ZTAが目指す包括的なサイバーセキュリティのメリットをもたらします。「次世代の」という意味で「2.0」が呼称されています。ZTNA1.0を導入していなくても、直接ZTNA2.0を採用できます。

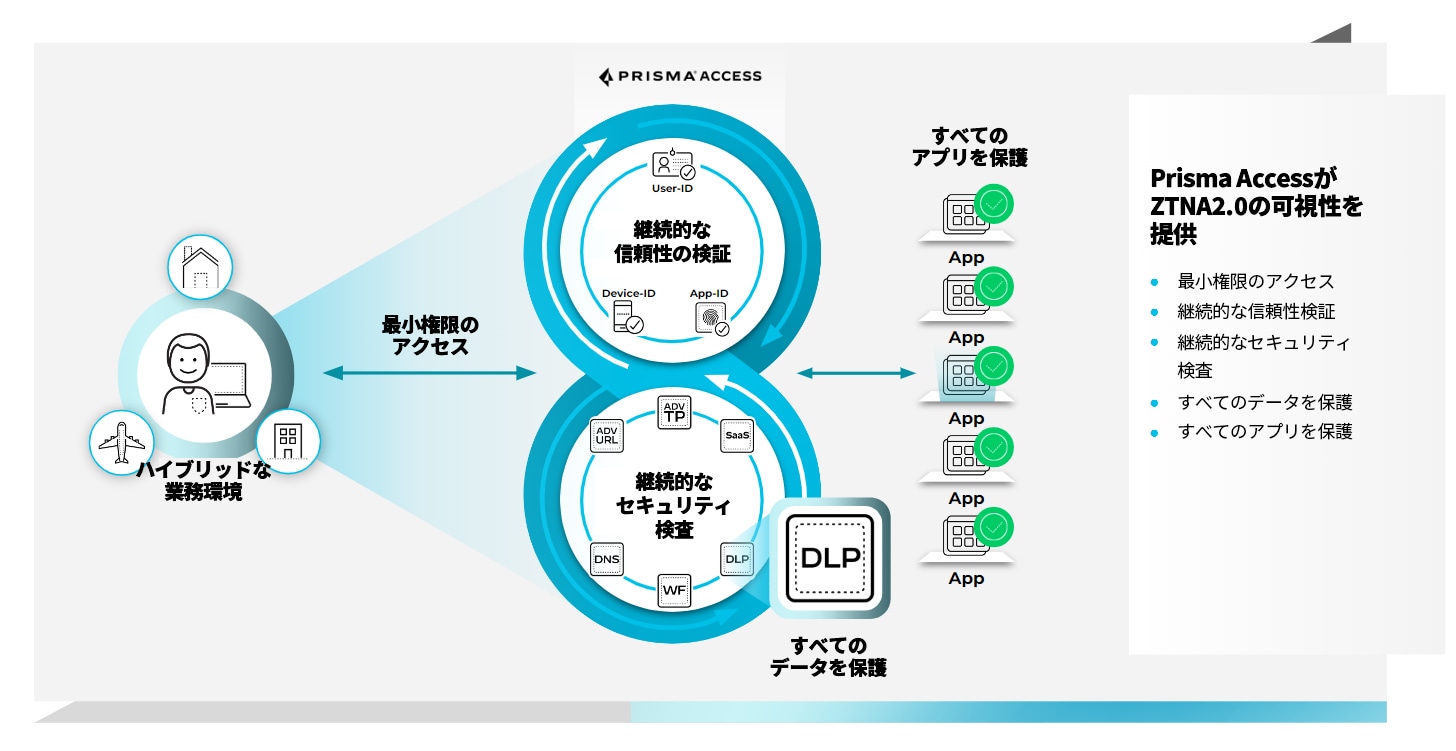

ZTNA 2.0を採用してZTAの構築に乗り出せば、ユーザー、データ、アプリ、デバイスを保護する以下の強力な5原則を活用できます。

- 最小権限アクセス: IPアドレスやポート番号などのネットワーク構成要素に関係なく、アプリケーションレベルとサブアプリケーションレベルでの正確なアクセス制御を実現します。

- 継続的な信頼性検証: アプリケーションへのアクセスを許可した後も、デバイスの状況、ユーザー行動、アプリケーション動作の変化に基づき信頼性を継続的に評価します。

- 継続的なセキュリティ検査: 許可された接続であっても全トラフィックを継続的かつ詳細に検査し、ゼロデイ脅威を含むあらゆる脅威を阻止します。

- 全データの保護: 1つのデータ損失防止(DLP)ポリシーで、プライベート アプリやSaaSアプリなどあらゆるアプリのデータを一貫して管理します。

- 全アプリケーションのセキュリティ確保: 最新のクラウド ネイティブ アプリケーション、社内用のレガシー アプリケーション、SaaSアプリケーションなど、組織が使用するすべてのアプリケーションを保護します。

境界があいまいな環境でハイブリッド ワーカーを保護するZTNA 2.0

境界があいまいな性質をもつ昨今のネットワークの保護は、現代における最大のサイバーセキュリティ課題の1つです。その解決にはZTNA 2.0が欠かせません。ハイブリッド ワークにより、クラウド型アプリケーション、モバイル デバイス、IoT (モノのインターネット)の利用が広まりました。その結果、ネットワーク セキュリティ専門家が組織の「境界」を定義・保護することがますます難しくなっています。境界があいまいな環境では機密データや機密システムへのアクセス制御が困難になるため、組織は社外からの攻撃にも社内からの攻撃にも弱くなります。

ZTNA 2.0はセキュアなアクセスを実現する上で境界に基づく考え方を放棄します。ZTNA 2.0ではいかなるユーザー、デバイス、アプリケーション、データでも、ネットワーク アクセスを許可する前に必ず検証と認証を行います。これらの要素が組織の物理的な境界の外に存在するか内に存在するかは関係ありません。ZTNA 2.0の所在を問わない検証と認証により、攻撃者がネットワーク上で横移動することが難しくなるほか、攻撃対象領域の縮小にも貢献します。

ZTNA 2.0をスタート地点に

ZTAは非常に有用なサイバーセキュリティ アーキテクチャであり、仕事が場所ではなく活動の問題になった社会で、組織のセキュリティ維持に貢献します。あらゆるユーザー、デバイス、アプリケーション、データのセキュア アクセスを実現する上でZTNA 2.0は新たな標準となります。ZTNA 2.0を採用したZTA戦略の策定を開始しましょう。

ZTNA 2.0がお客様にどう貢献できるかは、弊社の担当者までご相談ください。ZTA戦略の計画と導入の着手をいつでも喜んでお手伝いいたします。