This post is also available in: English (英語) 简体中文 (簡体中国語)

Apache log4jライブラリがあらゆるアプリケーションに利用されていることを考えると、脆弱性を悪用される前に発見・修正するのは時間との戦いとなります。

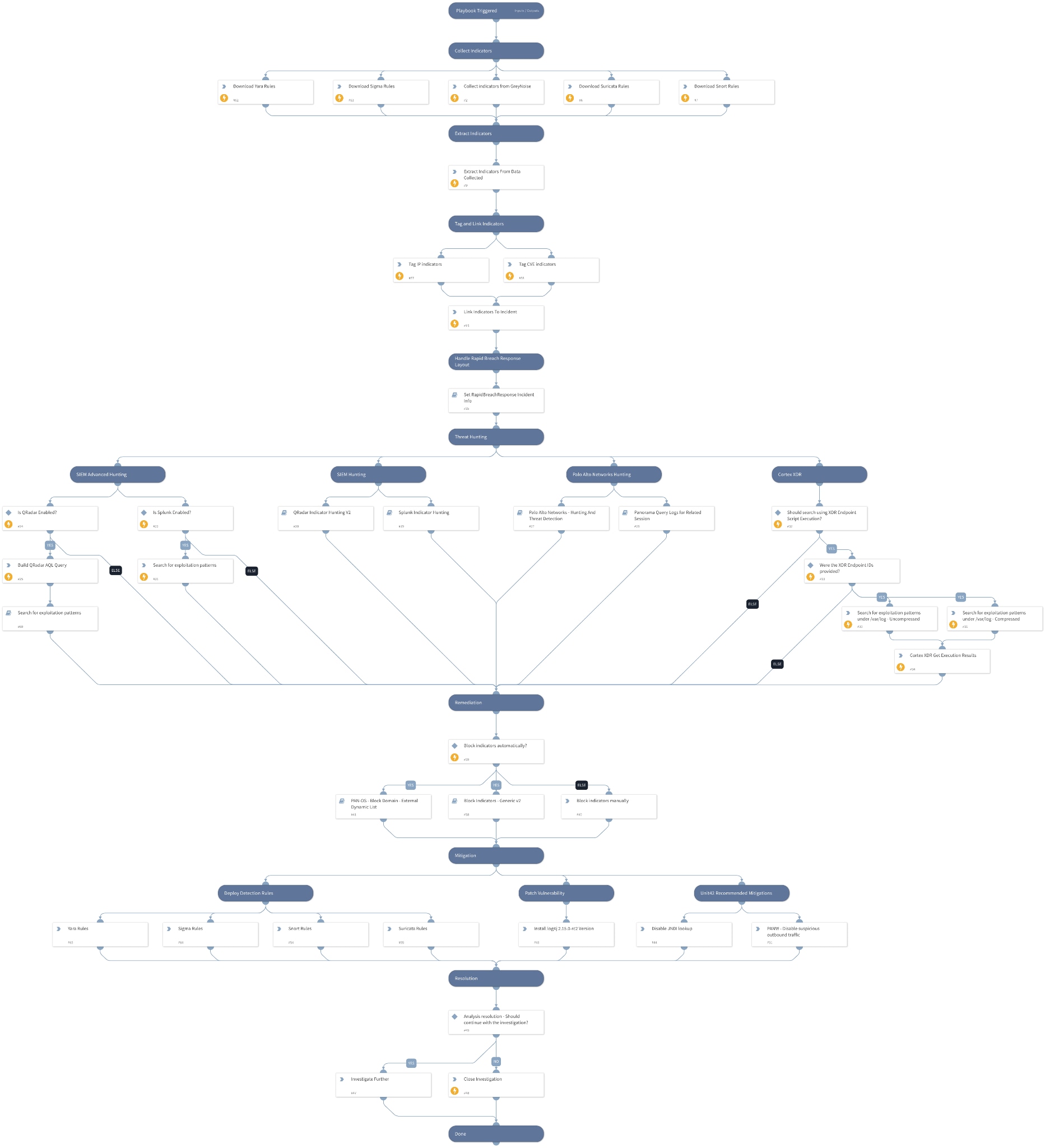

Cortex XSOARは、レスポンス自動化・迅速化に役立つファーストレスポンダーキットを作成しました。本稿ではそのプレイブックからいくつかの手順を紹介します。

- データ抽出とエンリッチメント: CVE-2021-44228の悪用試行が疑われる指標の収集

- スレットハンティング: SIEM、パロアルトネットワークスの Panorama、および XDR を通じた IOC検索。その対象として Splunk、QRadar を使用した振る舞い検知用の高度なハンティング、Panorama を使用した パロアルトネットワークス IPS シグネチャのハンティング、Cortex XDR を使用したサーバ上の既知の悪用パターンのハンティングなどを含む

- 修復: ファイアウォールのEDL経由または手動にてブロックを開始し、利用可能な検出ルールとシグネチャを収集・提示

- 緩和: アナリストによる詳細な調査のため、Unit42からの推奨事項とパッチへのリンクを提供

この脆弱性の詳細については、Unit 42のブログに掲載されています。

こちらのプレイブックのコンテンツパックはCortex XSOAR マーケットプレイスで閲覧・ダウンロードできます。Cortex XSOARをお持ちでない方は 無償のコミュニティエディションをご利用いただけます。