This post is also available in: English (英語)

概要

2021年5月27日、Microsoftはある大規模スピアフィッシングキャンペーンが攻撃グループAPT29によるものであると報告しました。同攻撃グループは「SolarStorm」として知られるSolarWindsキャンペーンの背後にいた脅威アクターと同一のグループです。このSolarWindsキャンペーンは、150の組織で3,000個のメールアカウントが標的とされるなど、APTスピアフィッシングキャンペーンとしては対象が大規模なものでした。

本稿はCortex XDRで関連IoC (痕跡情報、indicators of compromise)や攻撃手法を積極的にハントする方法を解説します。

自社環境内でAPT29の攻撃をハントするには

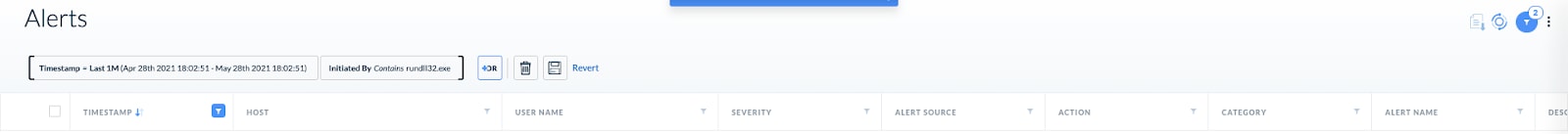

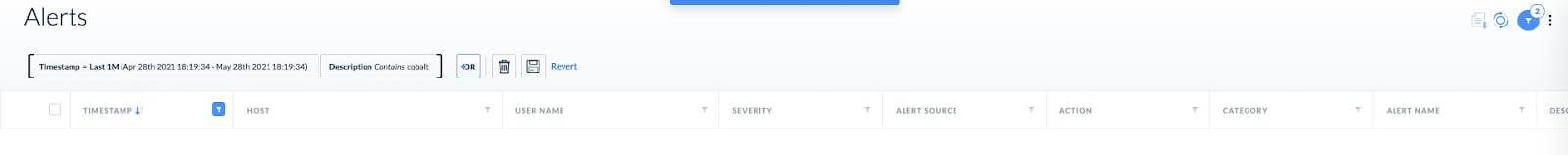

Cortex XDRのアラートを利用した攻撃のハント

- 既存のアラートセットを使い、アラートのソースとして「rundll32.exe」を含むアラートを探します。

- Volexityは「Cobalt Strikeが攻撃者に利用されている可能性がある」と述べていますので、Cobalt Strike関連のアラートを探してみてください。

Cortex XDRのXQL Searchで攻撃をハントする

- APT29の攻撃に帰する既知のIoCのハントには以下のXQLを使えます。

|

1 2 |

dataset = xdr_data|filter action_file_sha256 IN ("2523f94bd4fba4af76f4411fe61084a7e7d80dec163c9ccba9226c80b8b31252", "d035d394a82ae1e44b25e273f99eae8e2369da828d6b6fdb95076fd3eb5de142", "94786066a64c0eb260a28a2959fcd31d63d175ade8b05ae682d3f6f9b2a5a916", "48b5fb3fa3ea67c2bc0086c41ec755c39d748a7100d71b81f618e82bf1c479f0", "ee44c0692fd2ab2f01d17ca4b58ca6c7f79388cbc681f885bb17ec946514088c", "ee42ddacbd202008bcc1312e548e1d9ac670dd3d86c999606a3a01d464a2a330") OR action_module_sha256 IN ("ee44c0692fd2ab2f01d17ca4b58ca6c7f79388cbc681f885bb17ec946514088c", "ee42ddacbd202008bcc1312e548e1d9ac670dd3d86c999606a3a01d464a2a330") OR dst_action_external_hostname ~=".*theyardservice.com|.*worldhomeoutlet.com|refreshauthtoken-default-rtdb.firebaseio.com" OR action_external_hostname ~=".*theyardservice.com|.*worldhomeoutlet.com|refreshauthtoken-default-rtdb.firebaseio.com" OR dns_query_name ~=".*theyardservice.com|.*worldhomeoutlet.com" | fields agent_hostname, causality_actor_process_image_path, actor_process_image_path,action_external_hostname, action_file_path, action_module_path, dst_action_external_hostname, dns_query_name,event_id, action_file_sha256, action_module_sha256 |

- この脅威アクターはエクスプロイト試行にISOファイルを使うので、ブラウザがドロップしたISOファイルをハントします。なお、正当な業務目的でISOをダウンロードするケースもあることには注意してください。

|

1 2 3 4 5 |

config case_sensitive = false | dataset = xdr_data | filter actor_process_image_name in ("chrome.exe", "msedge.exe", "firefox.exe", "iexplore.exe", "google chrome", "firefox", "safari") and action_file_extension = "iso" | dedup agent_id, agent_hostname, action_file_name, action_file_path, action_file_sha256, action_file_size | fields agent_id, agent_hostname, action_file_name, action_file_path, action_file_sha256, action_file_size |

- rundll32.exeがコマンドライン経由でdocuments.dllやGraphicalComponent.dllを読み込んでいないか確認します。

|

1 2 3 4 5 |

config case_sensitive = false | dataset = xdr_data | filter action_process_image_name = "rundll32.exe" and action_process_image_command_line ~= ".*(Documents.dll|GraphicalComponent.dll).*" | dedup agent_id, agent_hostname, actor_process_image_name, actor_process_image_command_line , action_process_image_name, action_process_image_command_line | fields agent_id, agent_hostname, actor_process_image_name, actor_process_image_command_line , action_process_image_name, action_process_image_command_line |

- C:\dell.sdr ファイルアクセスを使ってFRESHFIREマルウェアをハントします。

|

1 2 3 4 5 |

config case_sensitive = false | dataset = xdr_data | filter action_file_path = "c:\\dell.sdr" | dedup agent_id, agent_hostname, action_file_name, action_file_path, action_file_sha256, action_file_size | fields agent_id, agent_hostname, action_file_name, action_file_path, action_file_sha256, action_file_size |

Cortex XDR製品によるレスポンス

Cortex XDRマネージド脅威ハンティング

Cortex XDRマネージド脅威ハンティングチームは、同イベントに関連する脅威や活動を積極的にハントして詳細な影響レポートをお客様に通知済みです。

この攻撃を検出したさいのCortex XDRのアラート

| ソース | 説明 |

| Cortex XDR Analytics BIOC | LOLBIN connecting to a rare host (LOLBINが見慣れないホストに接続している) |

| Cortex XDR Agent | Wildfire Malware |

結論

APT29に帰するとされる攻撃の影響の大きさ、SolarStorm攻撃で見られた技術力の高さに鑑み、パロアルトネットワークスのお客様には、最新XDR Agentとコンテンツバージョンへの更新と、本稿に示すXQLクエリ、Cortex XDRの既存の保護メカニズムによる脅威ハンティングの実施を強くお勧めします。